Абоненты некоторой сети применяют цифровую подпись по стандарту ГОСТ Р3410-94 с общими параметрами p = 47, q = 23, a = 3 Найдите открытый ключ абонента Петрова и вычислите его цифровую подпись для Х = 8, k = 7, h = 10

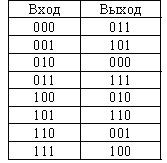

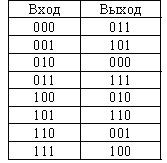

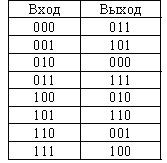

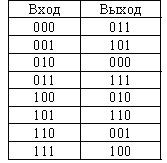

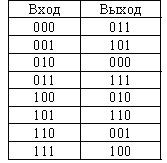

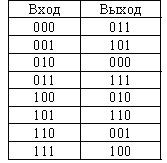

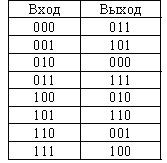

Пусть каждые три бита входного сообщения заменяются по следующей таблице замен:Выполните разбиение исходного сообщения на блоки по три бита и произведите поблочную замену для сообщения, представленного в цифровом виде: 0101 1001 1111(2) Варианты ответов представлены в двоичной системе счисления

Зашифруйте сообщение m шифром Вернама с ключом k:m = 1010101010, k = 0111001011

Что в криптографии называют открытым текстом?

Что является целью помехоустойчивого кодирования информации?

Как называется структура в составе большой сети связи, занимающаяся генерированием ключей, их хранением и архивированием, заменой или изъятием из обращения старых и ненужных ключей?

Какова длина хеш-кода, создаваемого алгоритмом MD5?

Выберите вариант ответа, содержащий только взаимно простые числа

Что является особенностью использования режима простой замены блочного шифра, определяемого ГОСТ 28147-89?

Как называется преобразование информации с целью обнаружения и коррекции ошибок при воздействии помех при передаче данных?

Что является особенностью использования режима CBС блочного шифра?

Как называется распределенный алгоритм, определяющий последовательность действий каждой из сторон?

Когда в криптографии стало использоваться асимметричное шифрование?

Как называется ключ, используемый в асимметричных криптографических алгоритмах, который можно не хранить в секрете?

В системе связи, применяющей шифр Эль-Гамаля, пользователь 1 желает передать сообщение m пользователю 2 Найдите недостающие параметры при следующих заданных параметрах P=29, A=2, Х2 = 13, k = 5, m = 10

Как расшифровывается аббревиатура AES?

Что определяет термин «Абсолютная норма языка», используемый в криптографии?

Вычислите последовательность из четырех чисел, генерируемую по методу BBS, начиная с x1, при следующих исходных данных: x=2,p=7,q=11

Известно, что противник использует следующий блочный код: при шифровании каждые четыре бита входного сообщения заменяются другими четырьмя битами по определенной таблице замен Удалось перехватить одну пару сообщений «исходный текст» - «зашифрованный текст» Определите таблицу замен, используемую противником Все сообщения представлены в шестнадцатеричном форматеИсходное сообщение: 5A 43 63 19 1E D0 C7 4B F0 8AЗашифрованное сообщение: 92 37 A7 C0 CE 6B F1 35 8B D2

Укажите требования к алгоритмам шифрования с открытым ключом

Алгоритм Диффи-Хеллмана основан на трудности

Пусть хеш-функция y=h(x1x2…xn) определяется как результат выполнения побитовой операции «сумма по модулю 2» для всех байтов сообщения, представленного в двоичном виде Длина хеш-кода равна 8 битам Для каждого из шести сообщений, записанных в левом столбце, найдите соответствующий результат вычисления хеш-функции из правого столбца Все сообщения и значения хеш-функции представлены в шестнадцатеричном формате

| Сообщения | Значения хеш-функции |

|---|

а) 5E 11 2Cб) 67 6D 7Fв) 29 73 7Fг) 38 8C 99д) 72 46 42е) 41 1E 0AB | а) 75б) 2Dв) 25г) 76д) 63 е) 0F4 |

Как называется «исторический» шифр, в котором каждая буква исходного текста заменялась буквой, стоящей на некоторое фиксированное число мест дальше в алфавите, о применении которого имеются документальные свидетельства?

Как называется сообщение, полученное после преобразования с использованием любого шифра?

Гарантирование невозможности несанкционированного изменения информации - это:

Какая наука разрабатывает методы «вскрытия» шифров?

Какие требования предъявляются в настоящее время к шифрам?

Какой способ реализации криптографических методов обладает максимальной скоростью обработки данных?

Каким образом в пропорциональных или монофонических шифрах уравнивается частота появления зашифрованных знаков?

Что общего имеют все методы шифрования с закрытым ключом?

Какие операции применяются обычно в современных блочных алгоритмах шифрования?

Какие требования предъявляются в настоящее время к блочным шифрам?

Как называется способ реализации криптографического метода, при котором все процедуры шифрования и расшифрования выполняются специальными электронными схемами по определенным логическим правилам?

Как называется сообщение, получение после преобразования с использованием любого шифра?

Чему равен результат выполнения побитовой операции «сумма по модулю 2» для двоичных чисел 10101100 и 11001010? Варианты ответов представлены в двоичной системе счисления

Чему равен результат выполнения побитовой операции «сумма по модулю 2» для шестнадцатеричных чисел 0В5 и 37? Варианты ответов представлены в двоичной системе счисленияПримечание: десятичные или шестнадцатеричные числа необходимо сначала перевести в двоичный вид

Чему равна сумма по модулю 28 двоичных чисел 01011001 и 11111010? Варианты ответов представлены в двоичной системе счисления

Чему равен результат выполнения операции циклического сдвига вправо на 5 разрядов для двоичного числа 01011001? Варианты ответов представлены в двоичной системе счисления

Чему равен результат выполнения операции циклического сдвига влево на 7 разрядов для одного байта, хранящего шестнадцатеричное значение 37? Варианты ответов представлены в двоичной системе счисления

Пусть каждые три бита входного сообщения заменяются по следующей таблице замен:Выполните разбиение исходного сообщения на блоки по три бита и произведите поблочную замену для сообщения, представленного в цифровом виде: 0В57(16) Варианты ответов представлены в двоичной системе счисления

Как называется комбинация нескольких подряд примененных простых шифров, дающих в результате более сложное преобразование?

Каков размер входного блока обрабатываемой информации при использовании алгоритма DES?

Как называется алгоритм шифрования, положенный в основу стандарта АES?

Что представляет собой режим CBC использования блочного шифра?

Как называется режим использования блочного шифра, в котором перед шифрованием каждый блок открытого текста складывается по модулю 2 с результатом шифрования предыдущего блока?

Длина ключа в алгоритме AES составляет

Как называется комбинация нескольких подряд примененных простых шифров, дающих в результате более сложное преобразование?

Какие операции применяются в шифре, определяемом ГОСТ 28147-89?

Какие шифры из перечисленных ниже относятся к композиционным шифрам?

Как называется комбинация бит, получаемая в одном из режимов использования ГОСТ 28147-89 и служащая для контроля изменений в зашифрованном сообщении?

Что является особенностью использования режима простой замены блочного шифра, определяемого ГОСТ 28147-89?

Что является основным недостатком программной реализации криптографических методов?

Как называется однозначное преобразование входного массива данных произвольной длины в выходную битовую строку фиксированной длины?

Какие требования предъявляются к криптографическим хеш-функциям?

ГОСТ 3411-94 – это отечественный стандарт на

Какие простейшие операции не используются для вычисления хеш-функции по алгоритму ГОСТ 3411-94?

Для каких целей применяется хеш-код в криптографии?

Пусть хеш-функция y=h(x1x2…xn) определяется как результат выполнения побитовой операции «сумма по модулю 2» для всех байтов сообщения, представленного в двоичном виде Длина хеш-кода равна 8 битам Для каждого из шести сообщений, записанных в левом столбце, найдите соответствующий результат вычисления хеш-функции из правого столбца Все сообщения и значения хеш-функции представлены в шестнадцатеричном формате

| Сообщения | Значения хеш-функции |

|---|

а) 0A4 93 0C2б) 62 62 47в) 38 0B5 71г) 29 81 25д) 40 46 23е) 72 0E1 56 | а) 0С5б) 25в) 8D г) 0FC д) 47 е) 0F5 |

Какими свойствами должен обладать генератор псевдослучайных чисел (ГПСЧ) для использования в криптографических целях?

Как называется генератор псевдослучайных чисел, который для вычисления очередного числа ki использует формулу: где ki — вещественные числа из диапазона [0,1], a, b — целые положительные числа (параметры генератора)?

где ki — вещественные числа из диапазона [0,1], a, b — целые положительные числа (параметры генератора)?

Определите последовательность из первых четырех чисел, вырабатываемых линейным конгруэнтным генератором псевдослучайных чисел для следующих параметров генератора: а =21, b =19 и c = 32 (k0 принять равным 0)

Вычислите последовательность из четырех чисел, генерируемую по методу Фибоначчи с запаздыванием, начиная с kа, при следующих исходных данных: a = 4, b = 1, k0=0,6; k1=0,3; k2=0,7; k3=0,9

Вычислите последовательность из четырех чисел, генерируемую по методу BBS, начиная с x1, при следующих исходных данных: x=13,p=7,q=11

Вычислите последовательность из четырех чисел, генерируемую по методу BBS, начиная с x1, при следующих исходных данных: x=5,p=7,q=19

Выберите верные утверждения

Какими свойствами должен обладать генератор псевдослучайных чисел (ГПСЧ) для использования в криптографических целях?

Что является основным криптографическим параметром сдвигового регистра с обратной связью?

Определите первые 8 бит псевдослучайной последовательности, получаемой с помощью генератора ПСЧ на основе линейного сдвигового регистра, изображенного на рисунке, если начальное значение регистра следующее: b4=1, b3=0, b2=0, b1=1

Какие алгоритмы не предназначены для генерации псевдослучайных чисел?

Для чего используются в криптографии сдвиговые регистры с обратной связью?

Выберите верные утверждения

Асимметричные алгоритмы шифрования по-другому называются

Математическая функция, которую относительно легко вычислить, но трудно найти по значению функции соответствующее значение аргумента, называется в криптографии

Для решения каких задач можно использовать алгоритмы шифрования с открытым ключом?

Что называют открытым ключом в асимметричных методах шифрования?

Что общего имеют все методы шифрования с открытым ключом?

Укажите требования к алгоритмам шифрования с открытым ключом

Какие ключи и как должны применяться при использовании асимметричных криптографических алгоритмов для шифрования сеансовых ключей?

Каким требованиям должна удовлетворять электронная цифровая подпись?

Выберите вариант ответа, содержащий только простые числа

Как называются числа, не имеющие общих делителей кроме единицы?

Выберите вариант ответа, содержащий только взаимно простые числа

Пусть пользователь А хочет передать пользователю Б сообщение m=10, зашифрованное с помощью алгоритма RSA Пользователь Б имеет следующие параметры: P=7, Q=11, d=47 Вычислите значение с зашифрованного сообщения

Вычислите закрытые ключи Y1 , Y2 и общий ключ Z для системы Диффи-Хеллмана с параметрами А=6, Р=11, Х1=2, Х2=4

Вычислите все возможные значения параметра А, соответствующие им закрытые ключи Y1 , Y2 и общий ключ Z для системы Диффи-Хеллмана с параметрами Р=7, Х1=2, Х2=4

В системе связи, применяющей шифр Эль-Гамаля, пользователь 1 желает передать сообщение m пользователю 2 Найдите недостающие параметры при следующих заданных параметрах P = 19, A = 7, Х2 = 8, k = 5, m = 10

Какие алгоритмы не относятся к алгоритмам шифрования с открытым ключом?

Если в криптографической системе шифрование сообщений, имеющих один и тот же исходный текст и шифрующихся с использованием одного и того же ключа, может в разное время привести к совершенно различным шифртекстам, то такие системы называют

Каким свойствами должен обладать сертификат открытого ключа?

На чем основана безопасность алгоритма RSA для формирования цифровой подписи?

Каков российский стандарт на алгоритм формирования электронной цифровой подписи?

Абоненты некоторой сети применяют цифровую подпись по алгоритму Эль-Гамаля с общими параметрами Р = 17, А = 3 Найдите открытый ключ абонента Петрова и вычислите его цифровую подпись для Х = 5, k = 9, m = 7

Абоненты некоторой сети применяют цифровую подпись по стандарту ГОСТ Р3410-94 с общими параметрами p = 47, q = 23, a = 2 Найдите открытый ключ абонента Петрова и вычислите его цифровую подпись для Х = 8, k = 7, h = 10

Абоненты некоторой сети применяют цифровую подпись по стандарту ГОСТ Р3410-94 с общими параметрами p = 47, q = 23, a = 7. Найдите открытый ключ абонента. Петрова и вычислите его цифровую подпись для Х = 8, k = 7, h = 10.

Кто из перечисленных ученых ввел понятие энтропии как меры неопределенности для исследования совершенно-секретных систем?

почему совершенно секретные системы они не используются на практике повсеместно?

Некоторое устройство передачи данных может генерировать 256 различных символа Чему равно количество информации по Хартли, приходящееся на сообщение из 10 символов?

Известно, что для некоторого источника сообщений количество информации по Хартли, приходящееся на 1 символ, равно 7 битам Чему равно количество символов в алфавите источника сообщений?

пусть известно, что некоторый источник сообщений может генерировать только два разных сообщения Вероятность появления первого сообщения р(m1)=0, а вероятность второго сообщения р(m2)=1 Определите энтропию Н источника сообщений

Что определяет термин «Норма языка», используемый в криптографии?

Какой язык обладает минимальной избыточностью сообщений?

Что является целью эффективного кодирования информации?

Как называется преобразование информации с целью защиты от несанкционированного доступа, аутентификации и защиты от преднамеренных изменений?

В чем заключается общая идея сжатия информации методом кодирования серий последовательностей (методом RLE)?

Что такое «избыточность» помехоустойчивого кода?

Что такое «кодовое слово»?

Пусть источник информации способен генерировать четыре различных символа S1…S4 с вероятностями возникновения p(S1)=0,3, p(S2)=0,4, p(S3)=0,2, p(S4)=0,1 По этим данным был выполнен синтез классического кода Хаффмана Выберите ответ, в котором правильно сопоставлены символы источника и соответствующие им кодовые слова кода Хаффмана

Для сжатия данных используется код Хаффмана Имеется таблица, в которой сопоставлены все возможные символы источника и соответствующие им кодовые слова кода Хаффмана

| Символ | S1 | S2 | S3 | S4 | S5 |

| Код | 00 | 0100 | 0101 | 1 | 011 |

Какой из символов источника информации имеет самую большую вероятность возникновения?

Какой способ реализации криптографических методов обладает максимальной скоростью обработки данных?

Абоненты некоторой сети применяют цифровую подпись по алгоритму Эль-Гамаля с общими параметрами Р = 17, А = 3 Найдите открытый ключ абонента Петрова и вычислите его цифровую подпись для Х = 3, k = 7, m = 11

Как называется генератор псевдослучайных чисел, который для вычисления очередного числа ki использует формулу:ki = (a * ki-1 +b) mod c

где а, b, с — некоторые константы, a ki-1— предыдущее псевдослучайное число?

Для сжатия данных используется код Хаффмана Имеется таблица, в которой сопоставлены все возможные символы источника и соответствующие им кодовые слова кода Хаффмана

| Символ | S1 | S2 | S3 | S4 | S5 | S6 | S7 |

| Код | 100 | 101 | 011 | 110 | 00 | 111 | 010 |

Какой из символов источника информации имеет самую большую вероятность возникновения?

Два источника генерируют по два символа Первый источник генерирует символы с равными вероятностями, второй – с различными Для какого источника количество информации по Шеннону, приходящееся на один символ, будет больше?

Зашифруйте сообщение m шифром Вернама с ключом k:m = 1001001110, k = 0100111011

Известно, что противник использует следующий блочный код: при шифровании каждые четыре бита входного сообщения заменяются другими четырьмя битами по определенной таблице замен Удалось перехватить одну пару сообщений «исходный текст» - «зашифрованный текст» Определите таблицу замен, используемую противником Все сообщения представлены в шестнадцатеричном форматеИсходное сообщение: F0 8A 43 5A 63 19 1E D0 C7 4BЗашифрованное сообщение: EC D2 97 32 A7 B0 B8 FC 61 95

Выберите вариант ответа, содержащий только взаимно простые числа

На чем основана безопасность алгоритма Эль-Гамаля для формирования цифровой подписи?

Пусть хеш-функция y=h(x1x2…xn) определяется как результат выполнения побитовой операции «сумма по модулю 2» для всех байтов сообщения, представленного в двоичном виде Длина хеш-кода равна 8 битам Для каждого из шести сообщений, записанных в левом столбце, найдите соответствующий результат вычисления хеш-функции из правого столбца Все сообщения и значения хеш-функции представлены в шестнадцатеричном формате

| Сообщения | Значения хеш-функции |

|---|

а) 34 0A9 0B6б) 32 7F 0B3в) 1A 0B4 96г) 0D2 0C1 0B2д) 0E4 36 29е) 21 0AE 54 | а) 38б) 2B в) 0DB г) 0A1 д) 0FB е) 0FE |

пусть известно, что некоторый источник сообщений может генерировать только два разных сообщения Вероятность появления первого сообщения р(m1)=0,5, и вероятность второго сообщения тоже р(m2)=0,5 Определите энтропию Н источника сообщений

На сколько блоков будет разбито сообщение размером 2 Кбайт для шифрования алгоритмом по ГОСТ 28147-89?Ответ запишите в виде одного числа

Абоненты некоторой сети применяют цифровую подпись по алгоритму Эль-Гамаля с общими параметрами Р = 17, А = 3. Найдите открытый ключ абонента Петрова для Х = 15. В качестве ответа укажите числовое значение Y.

Расшифруйте сообщение ЕВВФМШБЬШ, зашифрованное шифром Цезаря, если известно, что исходное сообщение составлено из алфавита АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯОтвет запишите заглавными русскими буквами без пробелов

Имеется таблица замены для двух шифров простой замены: шифра №1 и шифра №2 Расшифруйте сообщение ВЖПРЮЛЪЦ, зашифрованное с помощью шифра №1. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ

Расшифруйте сообщение ВЖПРЮЛЪЦ, зашифрованное с помощью шифра №1. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ

Зашифруйте сообщение методом перестановки по таблице 5x5 Ключ указывает порядок считывания столбцов при шифрованииОтвет запишите прописными русскими буквами; в качестве пробела используйте символ подчеркиванияСообщение: ГЕНЕРАТОР СЛУЧАЙНЫХ ЧИСЕЛКлюч: 42531

Расшифруйте сообщение ЖКИЛШЪОБМ, зашифрованное шифром Цезаря, если известно, что исходное сообщение составлено из алфавита АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ. Ответ запишите заглавными русскими буквами без пробелов

Пусть исходный алфавит содержит следующие символы:АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯЗашифруйте с помощью шифра Вижинера и ключа ЯБЛОКО слово ПЕРЕСТАНОВКА

Определите период псевдослучайной последовательности, получаемой с помощью генератора ПСЧ на основе линейного сдвигового регистра, изображенного на рисунке, если начальное значение регистра следующее: b4=1, b3=1, b2=1, b1=1Ответ запишите в виде одного числа, равного длине периода

Определите ключи шифра Цезаря, если известны следующая пара открытый текст – шифротекст: ЯБЛОКО – ЗЙФЧУЧ (исходный алфавит: АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ)

Расшифруйте сообщение ЪЁОЪЬГМ, зашифрованное шифром Цезаря, если известно, что исходное сообщение составлено из алфавита АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯОтвет запишите заглавными русскими буквами без пробелов

Расшифруйте сообщение ИЫЛРУДХРТ, зашифрованное шифром Цезаря, если известно, что исходное сообщение составлено из алфавита АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ. Ответ запишите заглавными русскими буквами без пробелов

Имеется таблица замены для двух шифров простой замены: шифра №1 и шифра №2 Расшифруйте сообщение ТПХ.ЩФБВТПЦН, зашифрованное с помощью шифра №1. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ

Расшифруйте сообщение ТПХ.ЩФБВТПЦН, зашифрованное с помощью шифра №1. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ

Имеется таблица замены для двух шифров простой замены: шифра №1 и шифра №2 Расшифруйте сообщение =-<?%^#-)^, зашифрованное с помощью шифра №2. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ

Расшифруйте сообщение =-<?%^#-)^, зашифрованное с помощью шифра №2. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ

Пусть исходный алфавит состоит из следующих знаков (символ «_» (подчеркивание) будем использовать для пробела):АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ_Расшифруйте сообщение ПРЖВДЪЕ, зашифрованное с помощью таблицы Вижинера и ключа ОРЕХ

Зашифруйте методом перестановки с фиксированным периодом d=6 с ключом 436215 сообщение ШИФРЫ_ЗАМЕНЫ

Зашифруйте методом перестановки с фиксированным периодом d=6 с ключом 436215 сообщение ПЕРЕСТАНОВКА

Расшифруйте сообщение ИБЛКНАКУ, зашифрованное методом перестановки с фиксированным периодом d=8 с ключом 64275813

Определите ключ в системе шифрования, использующей перестановку с фиксированным периодом d=5 по паре открытых и зашифрованных сообщений: ИНФОРМАЦИЯ – НРФИОАЯЦМИОтвет запишите в виде последовательности цифр без пробелов

Зашифруйте сообщение методом перестановки по таблице 5x5 Ключ указывает порядок считывания столбцов при шифрованииОтвет запишите прописными русскими буквами; в качестве пробела используйте символ подчеркиванияСообщение: ПРЕОБРАЗОВАТЕЛЬ_КОДОВКлюч: 43251

Расшифруйте сообщение, зашифрованное методом перестановки по таблице 4x4 (символ подчеркивания заменяет пробел) Ключ указывает порядок считывания столбцов при шифрованииОтвет запишите прописными русскими буквами; в качестве пробела используйте символ подчеркиванияСообщение: ТДЫЖЕНСИАХА_НКлюч: 4213

Расшифруйте сообщение, зашифрованное методом перестановки по таблице 4x4 (символ подчеркивания заменяет пробел) Ключ указывает порядок считывания столбцов при шифрованииОтвет запишите прописными русскими буквами; в качестве пробела используйте символ подчеркиванияСообщение: РНПЛНЕРЙХЕ_ОАИАЕКлюч: 2413

Известно, что при использовании шифра пропорциональной замены каждой русской букве поставлено в соответствие одно или несколько трехзначных чисел по таблице замен: Расшифруйте сообщение: 766134757743213532545762765763128132562756760216751753350755761212201 запишите прописными русскими буквами; при необходимости для разделения слов используйте пробел

Расшифруйте сообщение: 766134757743213532545762765763128132562756760216751753350755761212201 запишите прописными русскими буквами; при необходимости для разделения слов используйте пробел

На сколько блоков будет разбито сообщение размером 1 Кбайт для шифрования алгоритмом DES?Ответ запишите в виде одного числа

На сколько блоков будет разбито сообщение размером 4 Кбайт для шифрования алгоритмом по ГОСТ 28147-89?Ответ запишите в виде одного числа

На сколько блоков будет разбито сообщение размером 512 байт для шифрования алгоритмом по ГОСТ 28147-89?Ответ запишите в виде одного числа

Какова длина хеш-кода (в битах), создаваемого алгоритмом ГОСТ 3411-94 для сообщения длиной 2048 бит? Ответ запишите в виде одного числа

Пусть хеш-функция y=h(x1x2…xn) определяется как результат выполнения побитовой операции «сумма по модулю 256» для всех байтов сообщения, представленного в двоичном виде Длина хеш-кода равна 8 битам Вычислите хеш-код заданного сообщения Все сообщения и значения хеш-функции представлены в шестнадцатеричном формате (Например, если сообщение содержит байты 81 81 1A, то хеш-код будет равен 1С) Заданное сообщение: 7A 1C 0A4 3B

Определите период последовательности псевдослучайных чисел, вырабатываемых линейным конгруэнтным генератором псевдослучайных чисел для следующих параметров генератора: а =21, b =19 и c = 32Ответ дайте в виде одного числа, равного длине периода

Определите период последовательности псевдослучайных чисел, вырабатываемых линейным конгруэнтным генератором псевдослучайных чисел для следующих параметров генератора: а=11, b=3 и c=31. Ответ дайте в виде одного числа, равного длине периода

Вычислить х13 по методу генерации псевдослучайных чисел BBS, если p = 11, q = 19, х = 3Ответ запишите в виде одного десятичного числа

Определите период псевдослучайной последовательности, получаемой с помощью генератора ПСЧ на основе линейного сдвигового регистра, изображенного на рисунке, если начальное значение регистра следующее: b4=1, b3=0, b2=0, b1=1Ответ запишите в виде одного числа, равного длине периода

Определите период бит псевдослучайной последовательности, получаемой с помощью генератора ПСЧ на основе линейного сдвигового регистра, изображенного на рисунке, если начальное значение регистра следующее: b4=0, b3=1, b2=0, b1=1Ответ запишите в виде одного числа, равного длине периода

Продолжите вычисление псевдослучайной последовательности по алгоритму RC4, начатое в лекции 8 (n=4, ключ – последовательность чисел 1, 2, 3, 4, 5, 6) и найдите z9Ответ запишите в виде одного десятичного числа

Определите наибольший общий делитель чисел 187 и 153

Определите наибольший общий делитель чисел 153 и 119

Вычислите 29 по модулю 10

С помощью обобщенного алгоритма Евклида найдите числа х и у, удовлетворяющие уравнению 30х +12y = НОД(30,12) В качестве ответа запишите через запятую сначала значение х, а затем без пробела – значение у Например, если при вычислениях получилось, что х=-5, а у=2, то ответ надо записать так: -5,2

С помощью обобщенного алгоритма Евклида найдите числа х и у, удовлетворяющие уравнению 21х +12y = НОД(21,12) В качестве ответа запишите через запятую сначала значение х, а затем без пробела – значение у Например, если при вычислениях получилось, что х=-5, а у=2, то ответ надо записать так: -5,2

Вычислите 7-1 mod 10. Ведите целое число.

В системе RSA известны следующие открытые параметры N=15, d=7 Вы перехватили зашифрованное сообщение c=7 Взломайте систему RSA и определите исходное сообщение, при условии, что е < f В качестве ответа запишите числовое значение исходного сообщения

В системе связи, применяющей шифр Эль-Гамаля известны следующие параметры P = 17, A = 3, Х1 = 6 Вычислите открытый ключ Y1 В качестве ответа укажите его числовое значение

Абоненты некоторой сети применяют цифровую подпись по алгоритму Эль-Гамаля с общими параметрами Р = 17, А = 3 Найдите открытый ключ абонента Петрова для Х = 11 В качестве ответа укажите числовое значение Y

Абоненты некоторой сети применяют цифровую подпись по стандарту ГОСТ Р3410-94 с общими параметрами p = 47, q = 23, a = 17 Найдите открытый ключ абонента Петрова для Х = 8 В качестве ответа укажите числовое значение Y

Блоковый помехоустойчивый код имеет длину блока 12 бит Его избыточность равна 25% Чему равно число информационных разрядов в нем?Ответ дайте одним числом

Зашифруйте сообщение методом перестановки по таблице 5x5 Ключ указывает порядок считывания столбцов при шифрованииОтвет запишите прописными русскими буквами; в качестве пробела используйте символ подчеркиванияСообщение: НАДЕЖНОЕ ШИФРОВАНИЕКлюч: 13524

Вычислить х14 по методу генерации псевдослучайных чисел BBS, если p = 11, q = 19, х = 3. Ответ запишите в виде одного десятичного числа

Определите наибольший общий делитель чисел 209 и 133

Пусть хеш-функция y=h(x1x2…xn) определяется как результат выполнения побитовой операции «сумма по модулю 256» для всех байтов сообщения, представленного в двоичном виде Длина хеш-кода равна 8 битам Вычислите хеш-код заданного сообщения Все сообщения и значения хеш-функции представлены в шестнадцатеричном формате (Например, если сообщение содержит байты 81 81 1A, то хеш-код будет равен 1С) Заданное сообщение: 7E 5C 29 32

Абоненты некоторой сети применяют цифровую подпись по стандарту ГОСТ Р3410-94 с общими параметрами p = 23, q = 11, a = 9 Найдите открытый ключ абонента Петрова для Х = 10 В качестве ответа укажите числовое значение Y

Вычислите последовательность из четырех чисел, генерируемую по методу Фибоначчи с запаздыванием, начиная с k4, при следующих исходных данных: a = 4, b = 2, k0=01; k1=03; k2=05; k3=09

Как называется генератор псевдослучайных чисел, который для вычисления очередного числа xi использует формулу хi = х i-12 mod M, где M = pq является произведением двух больших простых p и q, a xi-1 — предыдущее псевдослучайное число?

На сколько блоков будет разбито сообщение размером 1 Кбайт для шифрования алгоритмом по ГОСТ 28147-89?Ответ запишите в виде одного числа

Вычислить х11 по методу генерации псевдослучайных чисел BBS, если p = 11, q = 19, х = 3Ответ запишите в виде одного десятичного числа

Продолжите вычисление псевдослучайной последовательности по алгоритму RC4, начатое в лекции 8 (n=4, ключ – последовательность чисел 1, 2, 3, 4, 5, 6) и найдите z6Ответ запишите в виде одного десятичного числа

Зашифруйте методом перестановки с фиксированным периодом d=6 с ключом 436215 сообщение КРИПТОГРАФИЯ

Пусть источник информации способен генерировать четыре различных символа S1…S4 с вероятностями возникновения p(S1)=0,1, p(S2)=0,3, p(S3)=0,5, p(S4)=0,1 По этим данным был выполнен синтез классического кода Хаффмана Выберите ответ, в котором правильно сопоставлены символы источника и соответствующие им кодовые слова кода Хаффмана

Какова длина ключа в алгоритме, определяемом ГОСТ 28147-89?

Определите первые 8 бит псевдослучайной последовательности, получаемой с помощью генератора ПСЧ на основе линейного сдвигового регистра, изображенного на рисунке, если начальное значение регистра следующее: b4=1, b3=1, b2=1, b1=1

На чем основана безопасность алгоритма для формирования цифровой подписи по стандарту ГОСТ Р3410-94?

Односторонние функции с люком можно использовать для

Каким требованиям должна удовлетворять электронная цифровая подпись?

Определите последовательность из первых четырех чисел, вырабатываемых линейным конгруэнтным генератором псевдослучайных чисел для следующих параметров генератора: а =11, b =3 и c = 31 (k0 принять равным 0)

Когда в криптографии стало использоваться асимметричное шифрование?

Как называется совокупность заранее оговоренных способов преобразования исходного секретного сообщения с целью его защиты?

Определите ключи шифра Цезаря, если известны следующая пара открытый текст – шифротекст: ВИНОГРАД – ШЯДЕЩЖЦЪ (исходный алфавит: АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ)

В чем основной смысл всех методов многоалфавитной подстановки?

Как называется метод шифрования, в котором входной поток исходного текста делится на блоки, в каждом из которых выполняется перестановка символов?

Имеется таблица замены для двух шифров простой замены: шифра №1 и шифра №2 Расшифруйте сообщение (*=%-+(^№№^, зашифрованное с помощью шифра №2. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ

Расшифруйте сообщение (*=%-+(^№№^, зашифрованное с помощью шифра №2. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ

Пусть исходный алфавит содержит следующие символы:АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯЗашифруйте с помощью шифра Вижинера и ключа ЯБЛОКО слово ШИФРОГРАММА

Пусть исходный алфавит состоит из следующих знаков (символ «_» (подчеркивание) будем использовать для пробела):АБВГДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ_Расшифруйте сообщение ЪРОЕШШОФФВП, зашифрованное с помощью таблицы Вижинера и ключа ОРЕХ

Пусть исходный алфавит состоит из следующих знаков (символ «_» (подчеркивание) будем использовать для пробела):АБВГДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ_Расшифруйте сообщение _ЮРЕ_КОФЕЬК_Й, зашифрованное с помощью таблицы Вижинера и ключа ОРЕХ

Зашифруйте методом перестановки с фиксированным периодом d=6 с ключом 436215 сообщение ГАММИРОВАНИЕ

Расшифруйте сообщение РДАИАНМН, зашифрованное методом перестановки с фиксированным периодом d=8 с ключом 64275813

Определите ключ в системе шифрования, использующей перестановку с фиксированным периодом d=5 по паре открытых и зашифрованных сообщений: ОБЩИЙ_КЛЮЧ – ИЩБЙОЮЛКЧ_Ответ запишите в виде последовательности цифр без пробелов

Определите ключ в системе шифрования, использующей перестановку с фиксированным периодом d=5 по паре открытых и зашифрованных сообщений: ОДНА_БУКВА – _НОАДАКБВУОтвет запишите в виде последовательности цифр без пробелов

Расшифруйте сообщение, зашифрованное методом перестановки по таблице 4x4 (символ подчеркивания заменяет пробел) Ключ указывает порядок считывания столбцов при шифрованииОтвет запишите прописными русскими буквами; в качестве пробела используйте символ подчеркиванияСообщение: НАНЩ_ЕОЯТАМАННКлюч: 4321

Известно, что при использовании шифра пропорциональной замены каждой русской букве поставлено в соответствие одно или несколько трехзначных чисел по таблице замен: Расшифруйте сообщение: 211800135765215212762754801131763560133134742760545211131 запишите прописными русскими буквами; при необходимости для разделения слов используйте пробел

Расшифруйте сообщение: 211800135765215212762754801131763560133134742760545211131 запишите прописными русскими буквами; при необходимости для разделения слов используйте пробел

Что общего имеют все методы шифрования с закрытым ключом?

Какие требования предъявляются в настоящее время к блочным шифрам?

Какой способ реализации криптографических методов обладает максимальной скоростью обработки данных?

Симметричные методы шифрования – это методы …

Чему равен результат выполнения побитовой операции «сумма по модулю 2» для двоичных чисел 01011001 и 11111010? Варианты ответов представлены в двоичной системе счисления

Чему равна сумма по модулю 28 двоичных чисел 10101100 и 11001010? Варианты ответов представлены в двоичной системе счисления

Чему равна сумма по модулю 28 десятичных чисел 250 и 191? Варианты ответов представлены в двоичной системе счисленияПримечание: десятичные или шестнадцатеричные числа необходимо сначала перевести в двоичный вид

Чему равна сумма по модулю 28 шестнадцатеричных чисел 0В5 и 37? Варианты ответов представлены в двоичной системе счисленияПримечание: десятичные или шестнадцатеричные числа необходимо сначала перевести в двоичный вид

Чему равен результат выполнения операции циклического сдвига влево на 5 разрядов для шестнадцатеричного числа 0В5? Варианты ответов представлены в двоичной системе счисления

Пусть каждые три бита входного сообщения заменяются по следующей таблице замен:Выполните разбиение исходного сообщения на блоки по три бита и произведите поблочную замену для сообщения, представленного в цифровом виде: 9EA(16) Варианты ответов представлены в двоичной системе счисления

Какие операции применяются обычно в современных блочных алгоритмах симметричного шифрования?

Что является особенностью использования режима ECB блочного шифра?

Алгоритм ГОСТ 28147-89 является

Какая операция наиболее быстро выполняется при программной реализации алгоритмов шифрования?

Как называется функция, которая для строки произвольной длины вычисляет некоторое целое значение или некоторую другую строку фиксированной длины?

Какие требования предъявляются к криптографическим хеш-функциям?

ГОСТ 28147-89 – это отечественный стандарт на

Каков российский стандарт на алгоритм формирования криптографической хеш-функции?

Какова длина хеш-кода, создаваемого алгоритмом ГОСТ 3411-94?

Пусть хеш-функция y=h(x1x2…xn) определяется как результат выполнения побитовой операции «сумма по модулю 2» для всех байтов сообщения, представленного в двоичном виде Длина хеш-кода равна 8 битам Для каждого из шести сообщений, записанных в левом столбце, найдите соответствующий результат вычисления хеш-функции из правого столбца Все сообщения и значения хеш-функции представлены в шестнадцатеричном формате

| Сообщения | Значения хеш-функции |

|---|

а) A3 69 2C;б) 82 0F B5;в) DA 14 90;г) 32 01 BF;д) 9E A6 23;е) 10 ВE 57; | а) 38;б) 1B;в) F9;г) 8C;д) E6;е) 5E |

Выберите верные утверждения

Какими свойствами должен обладать генератор псевдослучайных чисел (ГПСЧ) для использования в криптографических целях?

Чем определяется разрядность сдвигового регистра с обратной связью?

Определите первые 8 бит псевдослучайной последовательности, получаемой с помощью генератора ПСЧ на основе линейного сдвигового регистра, изображенного на рисунке, если начальное значение регистра следующее: b4=1, b3=1, b2=1, b1=0

Определите период псевдослучайной последовательности, получаемой с помощью генератора ПСЧ на основе линейного сдвигового регистра, изображенного на рисунке, если начальное значение регистра следующее: b4=1, b3=1, b2=1, b1=0Ответ запишите в виде одного числа, равного длине периода

Какие существуют алгоритмы генерации псевдослучайных чисел?

Какие режимы работы блочного шифра позволяют генерировать поток ключевой информации, используемый в качестве гаммы при поточном шифровании?

Выберите верные утверждения

Продолжите вычисление псевдослучайной последовательности по алгоритму RC4, начатое в лекции 8 (n=4, ключ – последовательность чисел 1, 2, 3, 4, 5, 6) и найдите z8Ответ запишите в виде одного десятичного числа

Алгоритмы шифрования с открытым ключом по-другому называются

Что является особенностью систем шифрования с открытым ключом по сравнению с симметричными системами шифрования?

Какие ключи и как должны применяться при использовании асимметричных криптографических алгоритмов для формирования электронной цифровой подписи?

Выберите вариант ответа, содержащий только простые числа

Как называется натуральное число, которое не имеет делителей, кроме самого себя и единицы?

Определите число натуральных чисел, не превосходящих 33 и взаимно простых с 33

Определите число натуральных чисел, не превосходящих 59 и, взаимно простых с 59

С помощью обобщенного алгоритма Евклида найдите числа х и у, удовлетворяющие уравнению 33х +16y = НОД(33,16) В качестве ответа запишите через запятую сначала значение х, а затем без пробела – значение у Например, если при вычислениях получилось, что х=-5, а у=2, то ответ надо записать так: -5,2

Пусть пользователь А хочет передать пользователю Б сообщение m=10, зашифрованное с помощью алгоритма RSA Пользователь Б имеет следующие параметры: P=11, Q=17, d=71 Вычислите значение с зашифрованного сообщения

В системе RSA известны следующие открытые параметры N=10, d=3 Вы перехватили зашифрованное сообщение c=7 Взломайте систему RSA и определите исходное сообщение, при условии, что е < f В качестве ответа запишите числовое значение исходного сообщения

Вычислите все возможные значения параметра А, соответствующие им закрытые ключи Y1 , Y2 и общий ключ Z для системы Диффи-Хеллмана с параметрами Р=11, Х1=3, Х2=6

Для решения каких задач может использоваться алгоритм Диффи-Хеллмана?

Алгоритм основан RSA на трудности

Каким требованиям должна удовлетворять электронная цифровая подпись?

Кем было выполнено доказательство существования абсолютно стойких криптографических алгоритмов?

Какой шифр называется совершенным?

Рассмотрим источник информации, формирующий сообщение из конечного множества возможных символов (дискретный источник информации) Чему равно минимальное количество символов, образующих алфавит?

С точки зрения криптографии, энтропия сообщения определяет …

Что является целью криптографического преобразования информации?

Что такое «расстояние по Хэммингу»?

Блоковый помехоустойчивый код имеет длину блока 4 бит Его избыточность равна 25% Чему равно число информационных разрядов в нем?Ответ дайте одним числом

3 Задачи 8 Для сжатия данных используется код Хаффмана Имеется таблица, в которой сопоставлены все возможные символы источника и соответствующие им кодовые слова кода Хаффмана

| Символ | S1 | S2 | S3 | S4 | S5 | S6 | S7 |

| Код | 100 | 101 | 011 | 110 | 111 | 00 | 010 |

Какой из символов источника информации имеет самую большую вероятность возникновения?

Что такое «помехоустойчивый код»?

Вычислите все возможные значения параметра А, соответствующие им закрытые ключи Y1 , Y2 и общий ключ Z для системы Диффи-Хеллмана с параметрами Р=23, Х1=5, Х2=10

Что общего имеют все методы шифрования с закрытым ключом?

Что называют закрытым ключом в асимметричных методах шифрования?

Абоненты некоторой сети применяют цифровую подпись по алгоритму Эль-Гамаля с общими параметрами Р = 17, А = 3 Найдите открытый ключ абонента Петрова и вычислите его цифровую подпись для Х = 3, k = 9, m = 5

Пусть каждые три бита входного сообщения заменяются по следующей таблице замен:Выполните разбиение исходного сообщения на блоки по три бита и произведите поблочную замену для сообщения, представленного в цифровом виде: 3200(10) Варианты ответов представлены в двоичной системе счисления

На сколько блоков будет разбито сообщение размером 512 байт для шифрования алгоритмом DES? Ответ запишите в виде одного числа

На сколько блоков будет разбито сообщение размером 4 Кбайт для шифрования алгоритмом DES?Ответ запишите в виде одного числа

Чему равна сумма по модулю 28 шестнадцатеричных чисел 9E и 0A3? Варианты ответов представлены в двоичной системе счисленияПримечание: десятичные или шестнадцатеричные числа необходимо сначала перевести в двоичный вид

Чему равен результат выполнения операции циклического сдвига влево на 5 разрядов для двоичного числа 10101100? Варианты ответов представлены в двоичной системе счисления

Подписи, созданные с использованием стандарта ГОСТ Р3410-94, являются рандомизированными, так как …

Вычислите закрытые ключи Y1 , Y2 и общий ключ Z для системы Диффи-Хеллмана с параметрами А=5, Р=23, Х1=6, Х2=12

Блоковый помехоустойчивый код имеет длину блока 8 бит Его избыточность равна 25% Чему равно число информационных разрядов в нем?Ответ дайте одним числом

Какие факторы влияют на стойкость блочного алгоритма шифрования?

Выберите вариант ответа, содержащий только взаимно простые числа

Определите ключи шифра Цезаря, если известны следующая пара открытый текст – шифротекст: АБРИКОС – ЛМЬФЦЪЭ (исходный алфавит: АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ)

Какова цель использования генераторов псевдослучайных чисел при поточном шифровании?

Что в переводе с греческого языка означает слово «криптография»?

Под конфиденциальностью понимают (выберите продолжение)

Выберите правильное определение термина «криптоанализ»

Как называется способ реализации криптографического метода, при котором все процедуры шифрования и расшифрования выполняются специальными электронными схемами по определенным логическим правилам?

Как называется шифр, в котором каждый символ открытого текста заменяется некоторым, фиксированным при данном ключе, символом другого алфавита?

Имеется таблица замены для двух шифров простой замены: шифра №1 и шифра №2. Расшифруйте сообщение Ж.ЩО.ЩЦВЕФР.Щ В, зашифрованное с помощью шифра №1 Ответ запишите прописными русскими буквами. Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ.

Расшифруйте сообщение Ж.ЩО.ЩЦВЕФР.Щ В, зашифрованное с помощью шифра №1 Ответ запишите прописными русскими буквами. Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ.

Имеется таблица замены для двух шифров простой замены: шифра №1 и шифра №2 Расшифруйте сообщение @-*!(-)^#*, зашифрованное с помощью шифра №2. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ

Расшифруйте сообщение @-*!(-)^#*, зашифрованное с помощью шифра №2. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ

Пусть исходный алфавит содержит следующие символы:АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯЗашифруйте с помощью шифра Вижинера и ключа ЯБЛОКО слово ПОДСТАНОВКА

Пусть исходный алфавит состоит из следующих знаков (символ «_» (подчеркивание) будем использовать для пробела):АБВГДЕЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ_Расшифруйте сообщение ЫРЦЪШЮСПУ, зашифрованное с помощью таблицы Вижинера и ключа ОРЕХ

Расшифруйте сообщение, зашифрованное методом перестановки по таблице 4x4 (символ подчеркивания заменяет пробел) Ключ указывает порядок считывания столбцов при шифрованииОтвет запишите прописными русскими буквами; в качестве пробела используйте символ подчеркиванияСообщение: ЕТ_ЧСЕЙЮРЫЛКНККлюч: 2143

Чему равен результат выполнения операции циклического сдвига вправо на 2 разряда для одного байта, хранящего шестнадцатеричное значение 55? Варианты ответов представлены в двоичной системе счисления

На сколько блоков будет разбито сообщение размером 2 Кбайт для шифрования алгоритмом DES?Ответ запишите в виде одного числа

Какие операции применяются обычно в современных блочных алгоритмах симметричного шифрования?

Каков размер входного блока обрабатываемой информации при использовании алгоритма ГОСТ 28147-89?

Каков российский стандарт на блочный алгоритм симметричного шифрования?

Какие требования предъявляются к криптографическим хеш-функциям?

Какой хеш-функции пока не существует?

Какие простейшие операции не используются для вычисления хеш-функции по алгоритму MD5?

Что называется хеш-функцией?

Пусть хеш-функция y=h(x1x2…xn) определяется как результат выполнения побитовой операции «сумма по модулю 256» для всех байтов сообщения, представленного в двоичном виде Длина хеш-кода равна 8 битам Вычислите хеш-код заданного сообщения Все сообщения и значения хеш-функции представлены в шестнадцатеричном формате (Например, если сообщение содержит байты 81 81 1A, то хеш-код будет равен 1С) Заданное сообщение: 73 56 29 3B

Какими свойствами должен обладать генератор псевдослучайных чисел (ГПСЧ) для использования в криптографических целях?

Определите период последовательности псевдослучайных чисел, вырабатываемых линейным конгруэнтным генератором псевдослучайных чисел для следующих параметров генератора: а =19, b =7 и c = 32Ответ дайте в виде одного числа, равного длине периода

Вычислите последовательность из четырех чисел, генерируемую по методу BBS, начиная с x1, при следующих исходных данных: x=2,p=7,q=19

Какие части имеются в составе сдвигового регистра с обратной связью?

Что является недостатком системы шифрования с открытым ключом?

Выберите вариант ответа, содержащий только простые числа

Как называется натуральное число, которое делится, помимо самого себя и единицы, еще хотя бы на одно число?

Определите число натуральных чисел, не превосходящих 53 и, взаимно простых с 53

Вычислите 38 по модулю 10

Вычислите 39 по модулю 10

Пусть пользователь А хочет передать пользователю Б сообщение m=10, зашифрованное с помощью алгоритма RSA Пользователь Б имеет следующие параметры: P=7, Q=17, d=53 Вычислите значение с зашифрованного сообщения

В системе связи, применяющей шифр Эль-Гамаля известны следующие параметры P = 11, A = 3, Х1 = 4 Вычислите открытый ключ Y1 В качестве ответа укажите его числовое значение

Абоненты некоторой сети применяют цифровую подпись по стандарту ГОСТ Р3410-94 с общими параметрами p = 47, q = 23, a = 37 Найдите открытый ключ абонента Петрова для Х = 8 В качестве ответа укажите числовое значение Y

Каким требованиям должна удовлетворять электронная цифровая подпись?

Кто предложил реализацию совершенно секретной системы, называемую в настоящее время одноразовой лентой или одноразовым блокнотом?

Может ли шифр с конечным ключом быть совершенным?

Известно, что для некоторого источника сообщений количество информации по Хартли, приходящееся на 1 символ, равно 5 битам Чему равно количество символов в алфавите источника сообщений?

Как называется преобразование сообщения из одной кодовой системы в другую, в результате которого уменьшается размер сообщения?

В чем заключается общая идея эффективного кодирования методом Хаффмана?

Что такое «минимальное кодовое расстояние»?

Известно, что для некоторого источника сообщений количество информации по Хартли, приходящееся на 1 символ, равно 6 битам Чему равно количество символов в алфавите источника сообщений?

пусть известно, что некоторый источник сообщений может генерировать только два разных сообщения Вероятность появления первого сообщения р(m1)=0,9, а вероятность второго сообщения р(m2)= 0,1 Определите энтропию Н источника сообщений

Для чего предназначен алгоритм Блюм-Блюма-Шуба (BBS)?

Чему равен результат выполнения побитовой операции «сумма по модулю 2» для десятичных чисел 250 и 191? Варианты ответов представлены в двоичной системе счисленияПримечание: десятичные или шестнадцатеричные числа необходимо сначала перевести в двоичный вид

Алгоритм, определяемый стандартом ГОСТ 28147-89, является

Какая операция выполняется быстрее всего при программной реализации алгоритмов шифрования?

Для чего предназначен алгоритм RC4?

Вычислите последовательность из четырех чисел, генерируемую по методу Фибоначчи с запаздыванием, начиная с kа, при следующих исходных данных: a = 4, b = 1, k0=08; k1=07; k2=03; k3=09

В системе RSA известны следующие открытые параметры N=22, d=7 Вы перехватили зашифрованное сообщение c=5 Взломайте систему RSA и определите исходное сообщение, при условии, что е < f В качестве ответа запишите числовое значение исходного сообщения

Что представляет собой режим ECB использования блочного шифра?

Определите ключи шифра Цезаря, если известны следующая пара открытый текст – шифротекст: ГРУША – ЮЛОУЫ (исходный алфавит: АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯ)

Продолжите вычисление псевдослучайной последовательности по алгоритму RC4, начатое в лекции 8 (n=4, ключ – последовательность чисел 1, 2, 3, 4, 5, 6) и найдите z7Ответ запишите в виде одного десятичного числа

Какие задачи решает криптография?

Расшифруйте сообщение ОИБСКЫАР, зашифрованное методом перестановки с фиксированным периодом d=8 с ключом 64275813

Определите ключ в системе шифрования, использующей перестановку с фиксированным периодом d=5 по паре открытых и зашифрованных сообщений: ШИФРОВАНИЕ – ОИРШФЕАИВНОтвет запишите в виде последовательности цифр без пробелов

Чему равен результат выполнения побитовой операции «сумма по модулю 2» для шестнадцатеричных чисел 9E и 0A3? Варианты ответов представлены в двоичной системе счисленияПримечание: десятичные или шестнадцатеричные числа необходимо сначала перевести в двоичный вид

Известно, что противник использует следующий блочный код: при шифровании каждые четыре бита входного сообщения заменяются другими четырьмя битами по определенной таблице замен Удалось перехватить одну пару сообщений «исходный текст» - «зашифрованный текст» Определите таблицу замен, используемую противником Все сообщения представлены в шестнадцатеричном форматеИсходное сообщение: 43 5A 63 19 1E D0 C7 4B F0 8AЗашифрованное сообщение: 97 32 A7 B0 BE 6C F1 95 8C D2

Для решения задачи обнаружения искажений в зашифрованном массиве данных предусмотрен режим

Что общего имеют все методы шифрования с закрытым ключом?

Как называется значение хеш-функции?

Пусть хеш-функция y=h(x1x2…xn) определяется как результат выполнения побитовой операции «сумма по модулю 256» для всех байтов сообщения, представленного в двоичном виде Длина хеш-кода равна 8 битам Вычислите хеш-код заданного сообщения Все сообщения и значения хеш-функции представлены в шестнадцатеричном формате (Например, если сообщение содержит байты 81 81 1A, то хеш-код будет равен 1С) Заданное сообщение: 78 5F 1A 3B

Вычислить х12 по методу генерации псевдослучайных чисел BBS, если p = 11, q = 19, х = 3Ответ запишите в виде одного десятичного числа

Какова цель использования генераторов псевдослучайных чисел при поточном шифровании?

Какие операции используются в алгоритме RC4?

Односторонние функции, то есть функции, которые относительно легко вычислить, но практически невозможно найти по значению функции соответствующее значение аргумента, можно использовать для

Сколько ключей используется в криптографических алгоритмах с открытым ключом?

Определите число натуральных чисел, не превосходящих 55 и, взаимно простых с 5

Определите наибольший общий делитель чисел 133 и 171

Вычислите 57 по модулю 10

Для решения каких задач может использоваться алгоритм Эль-Гамаля?

Для решения каких задач может использоваться алгоритм RSA?

Для чего предназначен центр сертификации ключей?

Абоненты некоторой сети применяют цифровую подпись по стандарту ГОСТ Р3410-94 с общими параметрами p = 23, q = 11, a = 13 Найдите открытый ключ абонента Петрова для Х = 10 В качестве ответа укажите числовое значение Y

Зашифруйте сообщение m шифром Вернама с ключом k:m = 1111001101, k = 0110001011

Для сжатия данных используется код Хаффмана Имеется таблица, в которой сопоставлены все возможные символы источника и соответствующие им кодовые слова кода Хаффмана

| Символ | S1 | S2 | S3 | S4 | S5 |

| Код | 1 | 0100 | 0101 | 00 | 011 |

Какой из символов источника информации имеет самую большую вероятность возникновения?

Зашифруйте сообщение методом перестановки по таблице 5x5 Ключ указывает порядок считывания столбцов при шифрованииОтвет запишите прописными русскими буквами; в качестве пробела используйте символ подчеркиванияСообщение: ТЕЛЕСКОПИЧЕСКАЯ_АНТЕННА Ключ: 35241

Как называется способ шифрования, в котором шифрование выполняется путем сложения символов исходного текста и ключа по модулю, равному числу букв в алфавите?

Определите последовательность из первых четырех чисел, вырабатываемых линейным конгруэнтным генератором псевдослучайных чисел для следующих параметров генератора: а =19, b =7 и c = 32 (k0 принять равным 0)

Под целостностью понимают (выберите продолжение)

Пусть исходный алфавит содержит следующие символы:АБВГДЕЁЖЗИЙКЛМНОПРСТУФХЦЧШЩЪЫЬЭЮЯЗашифруйте с помощью шифра Вижинера и ключа ЯБЛОКО слово ИНФОРМАЦИЯ

Какие требования предъявляются в настоящее время к блочным шифрам?

Как расшифровывается аббревиатура DES?

Как называется режим использования блочного шифра, в котором каждый блок исходных данных шифруется независимо от остальных блоков с применением одного и того же ключа шифрования?

Как называется режим использования блочного шифра, определяемого стандартом ГОСТ 28147-89, в котором каждый блок исходных данных шифруется независимо от остальных блоков с применением одного и того же ключа шифрования?

Определите период последовательности псевдослучайных чисел, вырабатываемых линейным конгруэнтным генератором псевдослучайных чисел для следующих параметров генератора: а =11, b =7 и c = 16Ответ дайте в виде одного числа, равного длине периода

Вычислите последовательность из четырех чисел, генерируемую по методу Фибоначчи с запаздыванием, начиная с kа, при следующих исходных данных: a = 4, b = 2, k0=01; k1=0.7; k2=0.3; k3=0.9

Вычислите закрытые ключи Y1 , Y2 и общий ключ Z для системы Диффи-Хеллмана с параметрами А=3, Р=7, Х1=3, Х2=6

Укажите преимущество (преимущества) систем шифрования с использованием эллиптических кривых перед алгоритмом RSA или Диффи-Хеллмана

В основу стандарта ГОСТ Р3410-94 положен

Абоненты некоторой сети применяют цифровую подпись по алгоритму Эль-Гамаля с общими параметрами Р = 17, А = 3 Найдите открытый ключ абонента Петрова для Х = 13 В качестве ответа укажите числовое значение Y

Что определяет термин «Расстояние единственности», используемый в криптографии?

В чем заключается общая идея помехоустойчивого кодирования?

Что является основным недостатком программной реализации криптографических методов?

Пусть источник информации способен генерировать четыре различных символа S1…S4 с вероятностями возникновения p(S1)=0,05, p(S2)=0,4, p(S3)=0,3, p(S4)=0,25 По этим данным был выполнен синтез классического кода Хаффмана Выберите ответ, в котором правильно сопоставлены символы источника и соответствующие им кодовые слова кода Хаффмана

Каков размер входного блока обрабатываемой информации при использовании стандарта шифрования АES?

Отметьте верные утверждения относительно электронной цифровой подписи:

Известно, что при использовании шифра пропорциональной замены каждой русской букве поставлено в соответствие одно или несколько трехзначных чисел по таблице замен: Расшифруйте сообщение: 212350129761102763765130769103211560532133210201756131802 запишите прописными русскими буквами; при необходимости для разделения слов используйте пробел

Расшифруйте сообщение: 212350129761102763765130769103211560532133210201756131802 запишите прописными русскими буквами; при необходимости для разделения слов используйте пробел

Как называется комбинация нескольких подряд примененных простых шифров, дающих в результате более сложное преобразование?

Какие операции применяются в композиционном шифре, определяемом DES?

В каких режимах использования алгоритма ГОСТ 28147-89 возможно шифрование неполных блоков исходного текста?

Выберите верные утверждения

Определите первые 8 бит псевдослучайной последовательности, получаемой с помощью генератора ПСЧ на основе линейного сдвигового регистра, изображенного на рисунке, если начальное значение регистра следующее: b4=0, b3=1, b2=0, b1=1

Какие ключи и как должны применяться при использовании асимметричных криптографических алгоритмов для шифрования передаваемых данных?

С помощью обобщенного алгоритма Евклида найдите числа х и у, удовлетворяющие уравнению 12х +20y = НОД(12,20) В качестве ответа запишите через запятую сначала значение х, а затем без пробела – значение у Например, если при вычислениях получилось, что х=-5, а у=2, то ответ надо записать так: -5,2

В системе связи, применяющей шифр Эль-Гамаля, пользователь 1 желает передать сообщение m пользователю 2 Найдите недостающие параметры при следующих заданных параметрах P = 19, A = 2, Х2 = 3, k = 5, m = 10

Укажите требования к алгоритмам шифрования с открытым ключом

Пусть каждые три бита входного сообщения заменяются по следующей таблице замен:Выполните разбиение исходного сообщения на блоки по три бита и произведите поблочную замену для сообщения, представленного в цифровом виде: 1010 1100 1100(2) Варианты ответов представлены в двоичной системе счисления

Что является особенностью использования режима гаммирования блочного шифра, определяемого ГОСТ 28147-89?

Какие факторы влияют на стойкость блочного алгоритма шифрования?

Зашифруйте сообщение m шифром Вернама с ключом k:m = 0101101110, k = 1010101011

Какие криптосистемы из перечисленных ниже относятся к алгоритмам шифрования с открытым ключом?

В системе связи, применяющей шифр Эль-Гамаля известны следующие параметры P = 13, A = 5, Х1 = 10 Вычислите открытый ключ Y1 В качестве ответа укажите его числовое значение

Имеется таблица замены для двух шифров простой замены: шифра №1 и шифра №2 Расшифруйте сообщение *!(^№>#⊕, зашифрованное с помощью шифра №2. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ

Расшифруйте сообщение *!(^№>#⊕, зашифрованное с помощью шифра №2. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ

Определите последовательность из первых четырех чисел, вырабатываемых линейным конгруэнтным генератором псевдослучайных чисел для следующих параметров генератора: а =11, b =7 и c = 16 (k0 принять равным 0)

Какова длина ключа в алгоритме DES?

Источник генерирует 32 различных символа Чему равно количество информации по Хартли, приходящееся на 1 символ?

Выберите правильное определение термина «криптография»

Что является основным недостатком программной реализации криптографических методов?

Каким требованиям должна удовлетворять электронная цифровая подпись?

где ki — вещественные числа из диапазона [0,1], a, b — целые положительные числа (параметры генератора)?

где ki — вещественные числа из диапазона [0,1], a, b — целые положительные числа (параметры генератора)?

Расшифруйте сообщение ВЖПРЮЛЪЦ, зашифрованное с помощью шифра №1. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ

Расшифруйте сообщение ВЖПРЮЛЪЦ, зашифрованное с помощью шифра №1. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ

Расшифруйте сообщение ТПХ.ЩФБВТПЦН, зашифрованное с помощью шифра №1. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ

Расшифруйте сообщение ТПХ.ЩФБВТПЦН, зашифрованное с помощью шифра №1. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ Расшифруйте сообщение =-<?%^#-)^, зашифрованное с помощью шифра №2. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ

Расшифруйте сообщение =-<?%^#-)^, зашифрованное с помощью шифра №2. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ Расшифруйте сообщение: 766134757743213532545762765763128132562756760216751753350755761212201 запишите прописными русскими буквами; при необходимости для разделения слов используйте пробел

Расшифруйте сообщение: 766134757743213532545762765763128132562756760216751753350755761212201 запишите прописными русскими буквами; при необходимости для разделения слов используйте пробел

Расшифруйте сообщение (*=%-+(^№№^, зашифрованное с помощью шифра №2. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ

Расшифруйте сообщение (*=%-+(^№№^, зашифрованное с помощью шифра №2. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ Расшифруйте сообщение: 211800135765215212762754801131763560133134742760545211131 запишите прописными русскими буквами; при необходимости для разделения слов используйте пробел

Расшифруйте сообщение: 211800135765215212762754801131763560133134742760545211131 запишите прописными русскими буквами; при необходимости для разделения слов используйте пробел

Расшифруйте сообщение Ж.ЩО.ЩЦВЕФР.Щ В, зашифрованное с помощью шифра №1 Ответ запишите прописными русскими буквами. Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ.

Расшифруйте сообщение Ж.ЩО.ЩЦВЕФР.Щ В, зашифрованное с помощью шифра №1 Ответ запишите прописными русскими буквами. Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ. Расшифруйте сообщение @-*!(-)^#*, зашифрованное с помощью шифра №2. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ

Расшифруйте сообщение @-*!(-)^#*, зашифрованное с помощью шифра №2. Ответ запишите прописными русскими буквами Если ответ состоит из нескольких слов, запишите его с пробелами, например: НОВОЕ ЗАДАНИЕ