Криптографические методы защиты информации - ответы

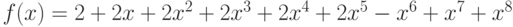

Для подтверждения своих полномочий в компьютерной системе пользователь должен ввести свое имя и пароль, состоящий из 30 букв русского алфавита с исключенными Ё и Ь. Файл с паролями пользователей хранится на сервере в зашифрованном виде. Для их зашифровывания использовался следующий способ. Буквам алфавита поставлены в соответствие числа от 0 до 30: А - 0, Б -1, ..., Я - 30. При зашифровывании пароля каждую его букву заменяют остатком от деления на 31 значения выражения (6a3 + 5a2 + 6a + 20), где a - число, соответствующее заменяемой букве. В начале каждого сеанса работы введенный пользователем пароль зашифровывается и сравнивается с соответствующей записью в файле. При совпадении сеанс продолжается, а при расхождении пароль запрашивается снова. Злоумышленник хочет войти в систему под чужим именем, а соответствующий этому имени пароль не знает. Он написал программу, которая в случайном порядке перебирает пароли. Какой из двух паролей - ВЕЧЕРОК

или ШАШЛЫКИ

- устойчивее к действию этой программы?

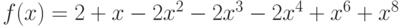

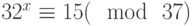

Используя порождающий полином для CRC  , построить контрольную сумму для сообщения 1101000001101110011110000.

, построить контрольную сумму для сообщения 1101000001101110011110000.

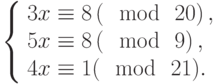

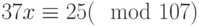

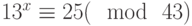

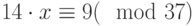

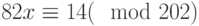

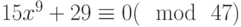

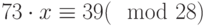

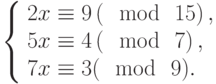

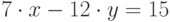

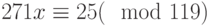

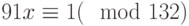

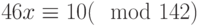

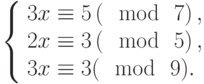

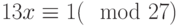

Специалист по защите информации А разработал собственную систему авторизации на компьютере. Пользователь вводит пароль - трехзначное натуральное число. Компьютер делит это число на n1, полученный при этом остаток M умножает на 2 и получает число K. После этого число K делит на n2 и полученный остаток A сохраняет на жестком диске. Если пользователь ввел пароль P, и после указанных вычислений получилось число, совпадающее с числом, хранящимся в памяти компьютера, то он получает доступ.

Пользователь Б решил использовать на своем компьютере такую же систему. Но чтобы А не подал на него в суд за кражу интеллектуальной собственности, решил поменять местами числа n1 и n2. То есть сначала стал делить на n1, а потом на n1.

Известно, что в компьютере А и в компьютере Б хранится число x. Злоумышленник не знает паролей А и Б и поэтому перебирает их все подряд в случайном порядке.

Известно, что n1=43, n2=29, x=10.

Чей компьютер он взломает быстрее?

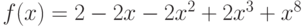

Используя порождающий полином для CRC  , построить контрольную сумму для сообщения 1011110001000101010010111.

, построить контрольную сумму для сообщения 1011110001000101010010111.

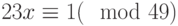

Специалист по защите информации А разработал собственную систему авторизации на компьютере. Пользователь вводит пароль - трехзначное натуральное число. Компьютер делит это число на n1, полученный при этом остаток M умножает на 2 и получает число K. После этого число K делит на n2 и полученный остаток A сохраняет на жестком диске. Если пользователь ввел пароль P, и после указанных вычислений получилось число, совпадающее с числом, хранящимся в памяти компьютера, то он получает доступ.

Пользователь Б решил использовать на своем компьютере такую же систему. Но чтобы А не подал на него в суд за кражу интеллектуальной собственности, решил поменять местами числа n1 и n2. То есть сначала стал делить на n1, а потом на n1.

Известно, что в компьютере А и в компьютере Б хранится число x. Злоумышленник не знает паролей А и Б и поэтому перебирает их все подряд в случайном порядке.

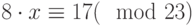

Известно, что n1=23, n2=41, x=20.

Чей компьютер он взломает быстрее?

Для подтверждения своих полномочий в компьютерной системе пользователь должен ввести свое имя и пароль, состоящий из 30 букв русского алфавита с исключенными Ё и Ь. Файл с паролями пользователей хранится на сервере в зашифрованном виде. Для их зашифровывания использовался следующий способ. Буквам алфавита поставлены в соответствие числа от 0 до 30: А - 0, Б -1, ..., Я - 30. При зашифровывании пароля каждую его букву заменяют остатком от деления на 31 значения выражения (6a3 + 5a2 + 6a + 20), где a - число, соответствующее заменяемой букве. В начале каждого сеанса работы введенный пользователем пароль зашифровывается и сравнивается с соответствующей записью в файле. При совпадении сеанс продолжается, а при расхождении пароль запрашивается снова. Злоумышленник хочет войти в систему под чужим именем, а соответствующий этому имени пароль не знает. Он написал программу, которая в случайном порядке перебирает пароли. Какой из двух паролей - КОШКА

или МЫШКА

- устойчивее к действию этой программы?

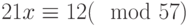

Зашифруйте открытый текст УВЕРОВАТЬ с помощью алфавита, приведенного в таблице, используйте открытый ключ B=(425, 663), значения случайных чисел для букв открытого текста k: 6, 14, 5, 7, 12, 11, 4, 9, 19, кривую E751(-1,1) и генерирующую точку G = (0, 1)).

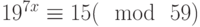

Проверить подлинность цифровой подписи Эль-Гамаля для полученного сообщения M = 5431. Параметры подписи: p = 59, g = 14, открытый ключ отправителя y = 39, значения цифровой подписи: r = 50; s = 42. Для получения хэш-суммы использовался второй учебный алгоритм хэширования.

Проверить подлинность цифровой подписи Эль-Гамаля для полученного сообщения M = 8832. Параметры подписи: p = 59, g = 14, открытый ключ отправителя y = 31, значения цифровой подписи: r = 47; s = 41. Для получения хэш-суммы использовался второй учебный алгоритм хэширования.

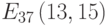

Проверьте подлинность ЭЦП (11, 11) для сообщения с известным значением хэш-свертки 7, зная открытый ключ проверки подписи (455, 368). Используйте кривую  и генерирующую точку G = (562, 89) порядка n = 13

и генерирующую точку G = (562, 89) порядка n = 13

Проверить действительность подписей (224, 158), (11, 133) для сообщения с известным значением хэш-свертки 63 и открытым ключом проверки (110,50). Используется кривая  и генерирующая точку G = (318, 660) порядка n = 251.

и генерирующая точку G = (318, 660) порядка n = 251.

Проверьте подлинность ЭЦП (11, 6) для сообщения с известным значением хэш-свертки 10, зная открытый ключ проверки подписи (455, 368). Используйте кривую  и генерирующую точку G = (562, 89) порядка n = 13

и генерирующую точку G = (562, 89) порядка n = 13

Используя порождающий полином для CRC  , построить контрольную сумму для сообщения 1101001101101010111011101.

, построить контрольную сумму для сообщения 1101001101101010111011101.

Зашифровать открытый текст "ЗАПЕЧАТАЙ_ПЕРЕД_ОТПРАВКОЙ". Сохраняя пробелы между словами, записать его в таблицу  . Начало в первой строке, текст записывается слева направо, переходя с каждой строки на следующую, после чего нужно переставить столбцы в соответствии с ключом. Затем к каждому столбцу применить простую замену: каждая буква

. Начало в первой строке, текст записывается слева направо, переходя с каждой строки на следующую, после чего нужно переставить столбцы в соответствии с ключом. Затем к каждому столбцу применить простую замену: каждая буква  -го столбца циклически сдвигается справо на

-го столбца циклически сдвигается справо на  позиций в алфавите. Порядок столбцов 31452. Величины сдвигов:

позиций в алфавите. Порядок столбцов 31452. Величины сдвигов:  ,

,  ,

,  ,

,  ,

,

Вычислить подпись Эль-Гамаля для сообщения. Использовать параметры p=79, g=15, параметры x=24 и k=5 системы цифровой подписи и подписываемый текст РОД. Использовать первый учебный алгоритм хэширования. Ответ введите в формате (N1,N2), например, (23,12) или (33,5) - в скобках и без пробелов.

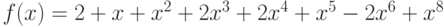

Для демонстрации качества алгоритма выберем два открытых текста, различающихся лишь одной перестановкой соседних букв, пусть это будут слова АТЛАНТ и ТАЛАНТ.

А 0 Б 1 В 2 Г 3Д 4 Е 5 Ё 6 Ж 7З 8 И 9 Й 10 К 11Л 12 М 13 Н 14 О 15П 16 Р 17 С 18 Т 19У 20 Ф 21 Х 22 Ц 23Ч 24 Ш 25 Щ 26 Ъ 27Ы 28 Ь 29 Э 30 Ю 31 Я 32

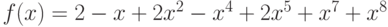

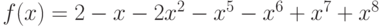

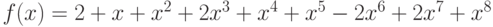

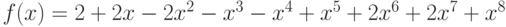

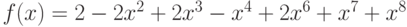

Первое преобразование:  , где

, где  - числовой эквивалент шифруемой биграммы. Биграмма АТ имеет эквивалент 0x33+19=19, биграмма ЛА имеет эквивалент 12x33+0=396, биграмма НТ - 14x33+19=481, биграмма ТА - 627. Вычисления дают: Вычисления дают: АТ->17x19+19=342=10x33+12->ЙЛ, ЛА->17x396+19(mod 332) =675119(mod 332)=217=6x33+19->ЁТ, НТ->17x481+19=8196=573=17x33+12->РЛ, ТА->17x627+19=10678=877=26x33+19->ЩТ и после первого преобразования получили тексты: ЙЛЁТРЛ и ЩТЁТРЛ. Второе преобразование: перестановка (462513), получаем: ТЛЛРЙЁ и ТЛТРЩЁ.

- числовой эквивалент шифруемой биграммы. Биграмма АТ имеет эквивалент 0x33+19=19, биграмма ЛА имеет эквивалент 12x33+0=396, биграмма НТ - 14x33+19=481, биграмма ТА - 627. Вычисления дают: Вычисления дают: АТ->17x19+19=342=10x33+12->ЙЛ, ЛА->17x396+19(mod 332) =675119(mod 332)=217=6x33+19->ЁТ, НТ->17x481+19=8196=573=17x33+12->РЛ, ТА->17x627+19=10678=877=26x33+19->ЩТ и после первого преобразования получили тексты: ЙЛЁТРЛ и ЩТЁТРЛ. Второе преобразование: перестановка (462513), получаем: ТЛЛРЙЁ и ТЛТРЩЁ.

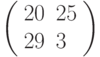

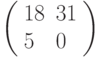

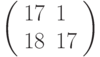

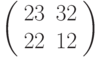

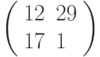

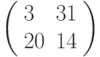

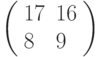

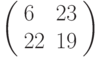

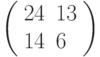

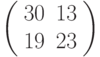

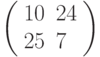

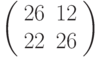

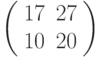

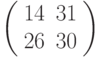

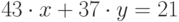

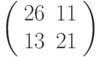

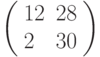

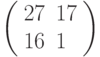

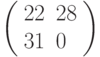

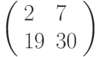

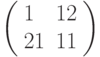

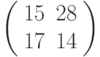

Третье преобразование: разбиваем текст на триграммы и шифруем с помощью матрицы  . Триграмме ТЛЛ соответствует вектор

. Триграмме ТЛЛ соответствует вектор  , результат зашифрования:

, результат зашифрования:  -> УДЬ, триграмме РЙЁ соответствует вектор

-> УДЬ, триграмме РЙЁ соответствует вектор  , результат зашифрования:

, результат зашифрования:  -> ДЖР и результатом зашифрования слова АТЛАНТ является шифртекст УДЬДЖР. Проведя вычисления аналогично, получим результат зашифрования слова ТАЛАНТ, это шифртекст ЪШГТЁА.

-> ДЖР и результатом зашифрования слова АТЛАНТ является шифртекст УДЬДЖР. Проведя вычисления аналогично, получим результат зашифрования слова ТАЛАНТ, это шифртекст ЪШГТЁА.

Итак, АТЛАНТ->УДЬДЖР, ТАЛАНТ->ЪШГТЁА и мы видим, что между результатами зашифрования первого и второго слова нет связи, несмотря на совпадение букв с 3 по 6 в исходных словах. Применение разных типов преобразований к блокам разной длины (в первом преобразовании длина блока 2, во втором 1, в третьем 3) дало хороший результат.

Зашифровать по данной схеме с теми же параметрами текст ДЕНЬГИ.

Расшифровать сообщение на английском языке 6-4.txt, зашифрованное шифром Виженера, Длина ключа равна 3.

В ответ введите ключ.

.Сгенерируйте ЭЦП для сообщения с известным значением хэш-свертки e=8, зная секретный ключ подписи d=2 при данном значении выбираемого случайным образом числа k=5. Используйте кривую E751(-1,1) и генерирующую точку G = (416, 55) порядка n = 13. Ответ введите в формате (N1,N2), например: (12,3) или (14,11) - в сокбках и без пробелов.

Расшифровать сообщение 5-14.txt, зашифрованное шифром Виженера, Длина ключа неизвестна, пробел является частью алфавита.

В ответ введите ключ.

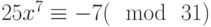

.Вычислить динамическое расстояние порядка (2,2) блока замен 5 10 4 7 12 3 2 8 6 1 9 11 0 14 13 15 размерностью  бит

бит

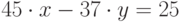

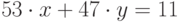

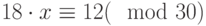

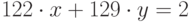

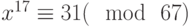

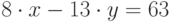

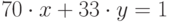

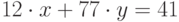

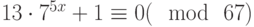

Два пользователя используют общий модуль N = 4399, но разные взаимно простые экспоненты  и

и  . Пользователи получили шифртексты

. Пользователи получили шифртексты  и

и  , которые были получены в результате зашифрования на экспонентах

, которые были получены в результате зашифрования на экспонентах  и

и  соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

Вычислить подпись Эль-Гамаля для сообщения. Использовать параметры p=79, g=15, параметры x=28 и k=7 системы цифровой подписи и подписываемый текст ОВАЛ. Использовать первый учебный алгоритм хэширования. Ответ введите в формате (N1,N2), например, (23,12) или (33,5) - в скобках и без пробелов.

Шифртекст (671410783, 10111110100000010011) получен из слова в алфавите {А, Б, ..., Я} по схеме вероятностного шифрования с использованием открытого ключа n=pq, p=99439, q=98327. Найти открытый текст и введите его заглавными буквами.

Расшифровать текст 3-13.txt, зашифрованный алгоримом простой замены, каждой букве алфавита соответствует двузначное число.

Это задание достаточно легко и за небольшое время выполняется, если использовать программный комплекс "Classic", специально разработанный авторами для таких задач и представленный в лекции. В качестве ответа введите второе слово заглавными буквами.

Применением цепных дробей найти секретный ключ d и разложение модуля 95841214023781 (экспонента - 2005229) на множители. В ответе укажите секретный ключ.

Шифротекст УПК_ИАКМРАНЫОХ_ЕБЛИ_СО_ЬЛ получен в результате следующего алгоритма шифрования: открытый текст был записан в таблицу по строкам, после чего переставлены столбцы. Найти открытый текст.

Шифротекст ТОЮКЛИЧ_ТЕТОЕ_СИТО_МИНРТО получен в результате следующего алгоритма шифрования: открытый текст был записан в таблицу по строкам, после чего переставлены столбцы. Найти открытый текст.

Расшифровать фразу ИМНЕ_ЯВСТ_СОБЩО_РЕМВРЧИ_Е, зашифрованную двойной перестановкой (сначала были переставлены столбцы, затем строки)

Расшифровать текст 3-3.txt, зашифрованный алгоримом простой замены, каждой букве алфавита соответствует двузначное число.

Это задание достаточно легко и за небольшое время выполняется, если использовать программный комплекс "Classic", специально разработанный авторами для таких задач и представленный в лекции. В качестве ответа введите третье слово заглавными буквами.

Расшифровать сообщение 4-19.txt, зашифрованное шифром Виженера, Длина ключа равна 4, пробел является частью алфавита.

В ответ введите ключ.

.Расшифровать сообщение 5-6.txt, зашифрованное шифром Виженера, Длина ключа неизвестна, пробел является частью алфавита.

В ответ введите ключ.

.Расшифровать сообщение на английском языке 6-17.txt, зашифрованное шифром Виженера, Длина ключа равна 5.

В ответ введите ключ.

.Зашифровать открытый текст "НЕ_ПОПАДИСЬ_НА_СПИСЫВАНИИ". Сохраняя пробелы между словами, записать его в таблицу  . Начало в первой строке, текст записывается слева направо, переходя с каждой строки на следующую, после чего нужно переставить столбцы в соответствии с ключом. Затем к каждому столбцу применить простую замену: каждая буква

. Начало в первой строке, текст записывается слева направо, переходя с каждой строки на следующую, после чего нужно переставить столбцы в соответствии с ключом. Затем к каждому столбцу применить простую замену: каждая буква  -го столбца циклически сдвигается справо на

-го столбца циклически сдвигается справо на  позиций в алфавите. Порядок столбцов 54123. Величины сдвигов:

позиций в алфавите. Порядок столбцов 54123. Величины сдвигов:  ,

,  ,

,  ,

,  ,

,

Для демонстрации качества алгоритма выберем два открытых текста, различающихся лишь одной перестановкой соседних букв, пусть это будут слова АТЛАНТ и ТАЛАНТ.

А 0 Б 1 В 2 Г 3Д 4 Е 5 Ё 6 Ж 7З 8 И 9 Й 10 К 11Л 12 М 13 Н 14 О 15П 16 Р 17 С 18 Т 19У 20 Ф 21 Х 22 Ц 23Ч 24 Ш 25 Щ 26 Ъ 27Ы 28 Ь 29 Э 30 Ю 31 Я 32

Первое преобразование:  , где

, где  - числовой эквивалент шифруемой биграммы. Биграмма АТ имеет эквивалент 0x33+19=19, биграмма ЛА имеет эквивалент 12x33+0=396, биграмма НТ - 14x33+19=481, биграмма ТА - 627. Вычисления дают: Вычисления дают: АТ->17x19+19=342=10x33+12->ЙЛ, ЛА->17x396+19(mod 332) =675119(mod 332)=217=6x33+19->ЁТ, НТ->17x481+19=8196=573=17x33+12->РЛ, ТА->17x627+19=10678=877=26x33+19->ЩТ и после первого преобразования получили тексты: ЙЛЁТРЛ и ЩТЁТРЛ. Второе преобразование: перестановка (462513), получаем: ТЛЛРЙЁ и ТЛТРЩЁ.

- числовой эквивалент шифруемой биграммы. Биграмма АТ имеет эквивалент 0x33+19=19, биграмма ЛА имеет эквивалент 12x33+0=396, биграмма НТ - 14x33+19=481, биграмма ТА - 627. Вычисления дают: Вычисления дают: АТ->17x19+19=342=10x33+12->ЙЛ, ЛА->17x396+19(mod 332) =675119(mod 332)=217=6x33+19->ЁТ, НТ->17x481+19=8196=573=17x33+12->РЛ, ТА->17x627+19=10678=877=26x33+19->ЩТ и после первого преобразования получили тексты: ЙЛЁТРЛ и ЩТЁТРЛ. Второе преобразование: перестановка (462513), получаем: ТЛЛРЙЁ и ТЛТРЩЁ.

Третье преобразование: разбиваем текст на триграммы и шифруем с помощью матрицы  . Триграмме ТЛЛ соответствует вектор

. Триграмме ТЛЛ соответствует вектор  , результат зашифрования:

, результат зашифрования:  -> УДЬ, триграмме РЙЁ соответствует вектор

-> УДЬ, триграмме РЙЁ соответствует вектор  , результат зашифрования:

, результат зашифрования:  -> ДЖР и результатом зашифрования слова АТЛАНТ является шифртекст УДЬДЖР. Проведя вычисления аналогично, получим результат зашифрования слова ТАЛАНТ, это шифртекст ЪШГТЁА.

-> ДЖР и результатом зашифрования слова АТЛАНТ является шифртекст УДЬДЖР. Проведя вычисления аналогично, получим результат зашифрования слова ТАЛАНТ, это шифртекст ЪШГТЁА.

Итак, АТЛАНТ->УДЬДЖР, ТАЛАНТ->ЪШГТЁА и мы видим, что между результатами зашифрования первого и второго слова нет связи, несмотря на совпадение букв с 3 по 6 в исходных словах. Применение разных типов преобразований к блокам разной длины (в первом преобразовании длина блока 2, во втором 1, в третьем 3) дало хороший результат.

Зашифровать по данной схеме с теми же параметрами текст НЕПТУН.

Вычислить динамическое расстояние порядка (2,2) блока замен 1 9 12 14 2 11 13 10 8 6 15 5 0 7 4 3 размерностью  бит

бит

Провести один раунд зашифрования AES над входным состоянием S с помощью раундового ключа K, после чего расшфровать и получить открытый текст.

| S: |

| K: |

|

Провести первый раунд зашифрования открытого текста D352 FEAC D98D AC8E шифром IDEA с заданным ключом K = 6B43 28AB 8F99 3E1E 4363 1CDB 362C 5C1F. Ключ и открытый текст задаются шестнадцатеричными последовательностями. Каждые четыре последовательных шестнадцатеричных разряда WXYZ обозначают 16-битный блок  .

.

Дано: модуль шифрования N = 4559, открытый ключ e = 17. Найти значение шифртекста, полученного при зашифровании открытого текста 946 на открытом ключе (N, e) по алгоритму RSA.

Даны значения модуля шифрования N = 323 и открытого ключа e = 131. Найти значение открытого текста, который при зашифровании на открытом ключе (N, e) по алгоритму RSA дает 321.

Даны значения модуля шифрования N = 3713 и открытого ключа e = 3359. Используя метод факторизации Ферма, найти значение закрытого ключа.

Дан шифртекст 117, а также значения модуля шифрования N = 143 и открытого ключа e = 7. Используя метод перешифрования, найти значение открытого текста, не находя значения секретного ключа.

Два пользователя используют общий модуль N = 4183, но разные взаимно простые экспоненты  и

и  . Пользователи получили шифртексты

. Пользователи получили шифртексты  и

и  , которые были получены в результате зашифрования на экспонентах

, которые были получены в результате зашифрования на экспонентах  и

и  соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

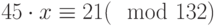

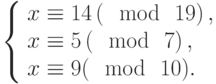

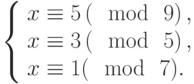

Три пользователя имеют модули  ,

,  ,

,  . Все пользователи используют экспоненту e = 3. Всем пользователям было послано некое сообщение, дошедшее до них в виде шифртекстов

. Все пользователи используют экспоненту e = 3. Всем пользователям было послано некое сообщение, дошедшее до них в виде шифртекстов  ,

,  ,

,  . Найти исходный текст, пользуясь атакой на основе китайской теоремы об остатках.

. Найти исходный текст, пользуясь атакой на основе китайской теоремы об остатках.

Сообщение 762 (шифротекст) зашифровано с помощью шифра на основе проблемы рюкзака. Расшифровать его с помощью закрытого ключа - {3,6,11,21,43,85,171}, m=343 и n=43. В ответе укажите исходное сообщение.

Шифртекст (5978393092, 10001100110111000010) получен из слова в алфавите {А, Б, ..., Я} по схеме вероятностного шифрования с использованием открытого ключа n=pq, p=92779, q=90127. Найти открытый текст и введите его заглавными буквами.

Дан шифртекст, показанный ниже. Зная секретный ключ  , найдите открытый текст с помощью алфавита, приведенного в таблице (используется кривая

, найдите открытый текст с помощью алфавита, приведенного в таблице (используется кривая  и генерирующая точка G = (-1, 1)).

и генерирующая точка G = (-1, 1)).

| Шифртекст |

|---|

| {(618, 206), (294, 595)}; {(188, 93), (13, 617)}; |

| {(188, 93), (206, 106)}; {(188, 93), (67, 667)}; |

| {(56, 419), (350, 184)}; {(440, 539), (275, 456)}; |

| {(745, 210), (301, 17)}; {(346, 242), (588, 707)}; |

| {(188, 93), (256, 121)}; {(425, 663), (209, 82)}; |

| {(16, 416), (687, 660)} |

Вычислить подпись Эль-Гамаля для сообщения. Использовать параметры p=79, g=15, параметры x=55 и k=19 системы цифровой подписи и подписываемый текст РУЛЬ. Использовать первый учебный алгоритм хэширования. Ответ введите в формате (N1,N2), например, (23,12) или (33,5) - в скобках и без пробелов.

Вычислить подпись Эль-Гамаля для сообщения. Использовать параметры p=79, g=15, параметры x=18 и k=37 системы цифровой подписи и подписываемый текст СХОД. Использовать первый учебный алгоритм хэширования. Ответ введите в формате (N1,N2), например, (23,12) или (33,5) - в скобках и без пробелов.

Сгенерируйте ЭЦП для сообщения с известным значением хэш-свертки e=11, зная секретный ключ подписи d=2 при данном значении выбираемого случайным образом числа k=8. Используйте кривую E751(-1,1) и генерирующую точку G = (416, 55) порядка n = 13. Ответ введите в формате (N1,N2), например: (12,3) или (14,11) - в сокбках и без пробелов.

Сгенерируйте ЭЦП для сообщения с известным значением хэш-свертки e=10, зная секретный ключ подписи d=9 при данном значении выбираемого случайным образом числа k=11. Используйте кривую E751(-1,1) и генерирующую точку G = (416, 55) порядка n = 13. Ответ введите в формате (N1,N2), например: (12,3) или (14,11) - в сокбках и без пробелов.

Сгенерируйте ЭЦП для сообщения с известным значением хэш-свертки e=6, зная секретный ключ подписи d=10 при данном значении выбираемого случайным образом числа k=2. Используйте кривую E751(-1,1) и генерирующую точку G = (416, 55) порядка n = 13. Ответ введите в формате (N1,N2), например: (12,3) или (14,11) - в сокбках и без пробелов.

Дано: модуль шифрования N = 4087, открытый ключ e = 13. Найти значение шифртекста, полученного при зашифровании открытого текста 146 на открытом ключе (N, e) по алгоритму RSA.

Вычислить подпись Эль-Гамаля для сообщения. Использовать параметры p=79, g=15, параметры x=8 и k=35 системы цифровой подписи и подписываемый текст МЕЧ. Использовать первый учебный алгоритм хэширования. Ответ введите в формате (N1,N2), например, (23,12) или (33,5) - в скобках и без пробелов.

Даны значения модуля шифрования N = 319 и открытого ключа e = 33. Найти значение открытого текста, который при зашифровании на открытом ключе (N, e) по алгоритму RSA дает 198.

Применением цепных дробей найти секретный ключ d и разложение модуля 89318473363897 (экспонента - 2227661) на множители. В ответе укажите секретный ключ.

Три пользователя имеют модули  ,

,  ,

,  . Все пользователи используют экспоненту e = 3. Всем пользователям было послано некое сообщение, дошедшее до них в виде шифртекстов

. Все пользователи используют экспоненту e = 3. Всем пользователям было послано некое сообщение, дошедшее до них в виде шифртекстов  ,

,  ,

,  . Найти исходный текст, пользуясь атакой на основе китайской теоремы об остатках.

. Найти исходный текст, пользуясь атакой на основе китайской теоремы об остатках.

Вычислить подпись Эль-Гамаля для сообщения. Использовать параметры p=79, g=15, параметры x=9 и k=25 системы цифровой подписи и подписываемый текст ХОД. Использовать первый учебный алгоритм хэширования. Ответ введите в формате (N1,N2), например, (23,12) или (33,5) - в скобках и без пробелов.

Два пользователя используют общий модуль N = 3293, но разные взаимно простые экспоненты  и

и  . Пользователи получили шифртексты

. Пользователи получили шифртексты  и

и  , которые были получены в результате зашифрования на экспонентах

, которые были получены в результате зашифрования на экспонентах  и

и  соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

Сообщение 553 (шифротекст) зашифровано с помощью шифра на основе проблемы рюкзака. Расшифровать его с помощью закрытого ключа - {4,7,12,25,49,98,197}, m=395 и n=61. В ответе укажите исходное сообщение.

Расшифровать сообщение 5-9.txt, зашифрованное шифром Виженера, Длина ключа неизвестна, пробел является частью алфавита.

В ответ введите ключ.

.Шифротекст ИРЕМЗЬО_ЕТСНВОНУАЧ_ЮСУТОТ получен в результате следующего алгоритма шифрования: открытый текст был записан в таблицу по строкам, после чего переставлены столбцы. Найти открытый текст.

Два пользователя используют общий модуль N = 2419, но разные взаимно простые экспоненты  и

и  . Пользователи получили шифртексты

. Пользователи получили шифртексты  и

и  , которые были получены в результате зашифрования на экспонентах

, которые были получены в результате зашифрования на экспонентах  и

и  соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

Провести один раунд зашифрования AES над входным состоянием S с помощью раундового ключа K, после чего расшфровать и получить открытый текст.

| S: |

| K: |

|

Даны значения модуля шифрования N = 391 и открытого ключа e = 145. Найти значение открытого текста, который при зашифровании на открытом ключе (N, e) по алгоритму RSA дает 173.

Применением цепных дробей найти секретный ключ d и разложение модуля 74701165267919 (экспонента - 3145553) на множители. В ответе укажите секретный ключ.

Дан шифртекст, показанный ниже. Зная секретный ключ  , найдите открытый текст с помощью алфавита, приведенного в таблице (используется кривая

, найдите открытый текст с помощью алфавита, приведенного в таблице (используется кривая  и генерирующая точка G = (-1, 1)).

и генерирующая точка G = (-1, 1)).

| Шифртекст |

|---|

| {(16, 416), (128, 672)}; {(56, 419), (59, 386)}; |

| {(425, 663), (106, 24)}; {(568, 355), (145, 608)}; |

| {(188, 93), (279, 398)}; {(425, 663), (99, 295)}; |

| {(179, 275), (269, 187)}; {(188, 93), (395, 337)}; |

| {(188, 93), (311, 68)}; {(135, 82), (556, 484)}; |

| {(56, 419), (106, 727)}; {(16, 416), (307, 693)} |

Провести первый раунд зашифрования открытого текста D12F 992B B2AD C9BA шифром IDEA с заданным ключом K = 6B43 28AB 8F99 3E1E 4363 1CDB 362C 5C1F. Ключ и открытый текст задаются шестнадцатеричными последовательностями. Каждые четыре последовательных шестнадцатеричных разряда WXYZ обозначают 16-битный блок  .

.

Проверить подлинность цифровой подписи Эль-Гамаля для полученного сообщения M = 7256. Параметры подписи: p = 59, g = 14, открытый ключ отправителя y = 51, значения цифровой подписи: r = 41; s = 44. Для получения хэш-суммы использовался второй учебный алгоритм хэширования.

Шифртекст (7764435203, 10010100111100010011) получен из слова в алфавите {А, Б, ..., Я} по схеме вероятностного шифрования с использованием открытого ключа n=pq, p=93151, q=94483. Найти открытый текст и введите его заглавными буквами.

Дан шифртекст 86, а также значения модуля шифрования N = 323 и открытого ключа e = 7. Используя метод перешифрования, найти значение открытого текста, не находя значения секретного ключа.

Проверить действительность подписей (106, 108), (35, 44) для сообщения с известным значением хэш-свертки 166 и открытым ключом проверки (436,660). Используется кривая  и генерирующая точку G = (318, 660) порядка n = 251.

и генерирующая точку G = (318, 660) порядка n = 251.

Для демонстрации качества алгоритма выберем два открытых текста, различающихся лишь одной перестановкой соседних букв, пусть это будут слова АТЛАНТ и ТАЛАНТ.

А 0 Б 1 В 2 Г 3Д 4 Е 5 Ё 6 Ж 7З 8 И 9 Й 10 К 11Л 12 М 13 Н 14 О 15П 16 Р 17 С 18 Т 19У 20 Ф 21 Х 22 Ц 23Ч 24 Ш 25 Щ 26 Ъ 27Ы 28 Ь 29 Э 30 Ю 31 Я 32

Первое преобразование:  , где

, где  - числовой эквивалент шифруемой биграммы. Биграмма АТ имеет эквивалент 0x33+19=19, биграмма ЛА имеет эквивалент 12x33+0=396, биграмма НТ - 14x33+19=481, биграмма ТА - 627. Вычисления дают: Вычисления дают: АТ->17x19+19=342=10x33+12->ЙЛ, ЛА->17x396+19(mod 332) =675119(mod 332)=217=6x33+19->ЁТ, НТ->17x481+19=8196=573=17x33+12->РЛ, ТА->17x627+19=10678=877=26x33+19->ЩТ и после первого преобразования получили тексты: ЙЛЁТРЛ и ЩТЁТРЛ. Второе преобразование: перестановка (462513), получаем: ТЛЛРЙЁ и ТЛТРЩЁ.

- числовой эквивалент шифруемой биграммы. Биграмма АТ имеет эквивалент 0x33+19=19, биграмма ЛА имеет эквивалент 12x33+0=396, биграмма НТ - 14x33+19=481, биграмма ТА - 627. Вычисления дают: Вычисления дают: АТ->17x19+19=342=10x33+12->ЙЛ, ЛА->17x396+19(mod 332) =675119(mod 332)=217=6x33+19->ЁТ, НТ->17x481+19=8196=573=17x33+12->РЛ, ТА->17x627+19=10678=877=26x33+19->ЩТ и после первого преобразования получили тексты: ЙЛЁТРЛ и ЩТЁТРЛ. Второе преобразование: перестановка (462513), получаем: ТЛЛРЙЁ и ТЛТРЩЁ.

Третье преобразование: разбиваем текст на триграммы и шифруем с помощью матрицы  . Триграмме ТЛЛ соответствует вектор

. Триграмме ТЛЛ соответствует вектор  , результат зашифрования:

, результат зашифрования:  -> УДЬ, триграмме РЙЁ соответствует вектор

-> УДЬ, триграмме РЙЁ соответствует вектор  , результат зашифрования:

, результат зашифрования:  -> ДЖР и результатом зашифрования слова АТЛАНТ является шифртекст УДЬДЖР. Проведя вычисления аналогично, получим результат зашифрования слова ТАЛАНТ, это шифртекст ЪШГТЁА.

-> ДЖР и результатом зашифрования слова АТЛАНТ является шифртекст УДЬДЖР. Проведя вычисления аналогично, получим результат зашифрования слова ТАЛАНТ, это шифртекст ЪШГТЁА.

Итак, АТЛАНТ->УДЬДЖР, ТАЛАНТ->ЪШГТЁА и мы видим, что между результатами зашифрования первого и второго слова нет связи, несмотря на совпадение букв с 3 по 6 в исходных словах. Применение разных типов преобразований к блокам разной длины (в первом преобразовании длина блока 2, во втором 1, в третьем 3) дало хороший результат.

Зашифровать по данной схеме с теми же параметрами текст КРИКЕТ.

Специалист по защите информации А разработал собственную систему авторизации на компьютере. Пользователь вводит пароль - трехзначное натуральное число. Компьютер делит это число на n1, полученный при этом остаток M умножает на 2 и получает число K. После этого число K делит на n2 и полученный остаток A сохраняет на жестком диске. Если пользователь ввел пароль P, и после указанных вычислений получилось число, совпадающее с числом, хранящимся в памяти компьютера, то он получает доступ.

Пользователь Б решил использовать на своем компьютере такую же систему. Но чтобы А не подал на него в суд за кражу интеллектуальной собственности, решил поменять местами числа n1 и n2. То есть сначала стал делить на n1, а потом на n1.

Известно, что в компьютере А и в компьютере Б хранится число x. Злоумышленник не знает паролей А и Б и поэтому перебирает их все подряд в случайном порядке.

Известно, что n1=31, n2=37, x=10.

Чей компьютер он взломает быстрее?

Три пользователя имеют модули  ,

,  ,

,  . Все пользователи используют экспоненту e = 3. Всем пользователям было послано некое сообщение, дошедшее до них в виде шифртекстов

. Все пользователи используют экспоненту e = 3. Всем пользователям было послано некое сообщение, дошедшее до них в виде шифртекстов  ,

,  ,

,  . Найти исходный текст, пользуясь атакой на основе китайской теоремы об остатках.

. Найти исходный текст, пользуясь атакой на основе китайской теоремы об остатках.

Используя порождающий полином для CRC  , построить контрольную сумму для сообщения 1111001110011000110000001.

, построить контрольную сумму для сообщения 1111001110011000110000001.

Шифротекст УЛОЧПЛЭ_ЕИОРТНК_ЮУПНУТЧ_О получен в результате следующего алгоритма шифрования: открытый текст был записан в таблицу по строкам, после чего переставлены столбцы. Найти открытый текст.

Расшифровать фразу ИРТЙООИИЛББ__ОД_ТИКЕПК_КА, зашифрованную двойной перестановкой (сначала были переставлены столбцы, затем строки)

Расшифровать текст 3-8.txt, зашифрованный алгоримом простой замены, каждой букве алфавита соответствует двузначное число.

Это задание достаточно легко и за небольшое время выполняется, если использовать программный комплекс "Classic", специально разработанный авторами для таких задач и представленный в лекции. В качестве ответа введите последнее слово заглавными буквами.

Расшифровать сообщение 4-6.txt, зашифрованное шифром Виженера, Длина ключа равна 6, пробел является частью алфавита.

В ответ введите ключ.

.Расшифровать сообщение 5-5.txt, зашифрованное шифром Виженера, Длина ключа неизвестна, пробел является частью алфавита.

В ответ введите ключ.

.Зашифровать открытый текст "ВОДИТЕЛЬ_НЕ_ПОДНИМАЙ_ПЫЛЬ". Сохраняя пробелы между словами, записать его в таблицу  . Начало в первой строке, текст записывается слева направо, переходя с каждой строки на следующую, после чего нужно переставить столбцы в соответствии с ключом. Затем к каждому столбцу применить простую замену: каждая буква

. Начало в первой строке, текст записывается слева направо, переходя с каждой строки на следующую, после чего нужно переставить столбцы в соответствии с ключом. Затем к каждому столбцу применить простую замену: каждая буква  -го столбца циклически сдвигается справо на

-го столбца циклически сдвигается справо на  позиций в алфавите. Порядок столбцов 32541. Величины сдвигов:

позиций в алфавите. Порядок столбцов 32541. Величины сдвигов:  ,

,  ,

,  ,

,  ,

,

Для демонстрации качества алгоритма выберем два открытых текста, различающихся лишь одной перестановкой соседних букв, пусть это будут слова АТЛАНТ и ТАЛАНТ.

А 0 Б 1 В 2 Г 3Д 4 Е 5 Ё 6 Ж 7З 8 И 9 Й 10 К 11Л 12 М 13 Н 14 О 15П 16 Р 17 С 18 Т 19У 20 Ф 21 Х 22 Ц 23Ч 24 Ш 25 Щ 26 Ъ 27Ы 28 Ь 29 Э 30 Ю 31 Я 32

Первое преобразование:  , где

, где  - числовой эквивалент шифруемой биграммы. Биграмма АТ имеет эквивалент 0x33+19=19, биграмма ЛА имеет эквивалент 12x33+0=396, биграмма НТ - 14x33+19=481, биграмма ТА - 627. Вычисления дают: Вычисления дают: АТ->17x19+19=342=10x33+12->ЙЛ, ЛА->17x396+19(mod 332) =675119(mod 332)=217=6x33+19->ЁТ, НТ->17x481+19=8196=573=17x33+12->РЛ, ТА->17x627+19=10678=877=26x33+19->ЩТ и после первого преобразования получили тексты: ЙЛЁТРЛ и ЩТЁТРЛ. Второе преобразование: перестановка (462513), получаем: ТЛЛРЙЁ и ТЛТРЩЁ.

- числовой эквивалент шифруемой биграммы. Биграмма АТ имеет эквивалент 0x33+19=19, биграмма ЛА имеет эквивалент 12x33+0=396, биграмма НТ - 14x33+19=481, биграмма ТА - 627. Вычисления дают: Вычисления дают: АТ->17x19+19=342=10x33+12->ЙЛ, ЛА->17x396+19(mod 332) =675119(mod 332)=217=6x33+19->ЁТ, НТ->17x481+19=8196=573=17x33+12->РЛ, ТА->17x627+19=10678=877=26x33+19->ЩТ и после первого преобразования получили тексты: ЙЛЁТРЛ и ЩТЁТРЛ. Второе преобразование: перестановка (462513), получаем: ТЛЛРЙЁ и ТЛТРЩЁ.

Третье преобразование: разбиваем текст на триграммы и шифруем с помощью матрицы  . Триграмме ТЛЛ соответствует вектор

. Триграмме ТЛЛ соответствует вектор  , результат зашифрования:

, результат зашифрования:  -> УДЬ, триграмме РЙЁ соответствует вектор

-> УДЬ, триграмме РЙЁ соответствует вектор  , результат зашифрования:

, результат зашифрования:  -> ДЖР и результатом зашифрования слова АТЛАНТ является шифртекст УДЬДЖР. Проведя вычисления аналогично, получим результат зашифрования слова ТАЛАНТ, это шифртекст ЪШГТЁА.

-> ДЖР и результатом зашифрования слова АТЛАНТ является шифртекст УДЬДЖР. Проведя вычисления аналогично, получим результат зашифрования слова ТАЛАНТ, это шифртекст ЪШГТЁА.

Итак, АТЛАНТ->УДЬДЖР, ТАЛАНТ->ЪШГТЁА и мы видим, что между результатами зашифрования первого и второго слова нет связи, несмотря на совпадение букв с 3 по 6 в исходных словах. Применение разных типов преобразований к блокам разной длины (в первом преобразовании длина блока 2, во втором 1, в третьем 3) дало хороший результат.

Зашифровать по данной схеме с теми же параметрами текст ПРЯМАЯ.

Специалист по защите информации А разработал собственную систему авторизации на компьютере. Пользователь вводит пароль - трехзначное натуральное число. Компьютер делит это число на n1, полученный при этом остаток M умножает на 2 и получает число K. После этого число K делит на n2 и полученный остаток A сохраняет на жестком диске. Если пользователь ввел пароль P, и после указанных вычислений получилось число, совпадающее с числом, хранящимся в памяти компьютера, то он получает доступ.

Пользователь Б решил использовать на своем компьютере такую же систему. Но чтобы А не подал на него в суд за кражу интеллектуальной собственности, решил поменять местами числа n1 и n2. То есть сначала стал делить на n1, а потом на n1.

Известно, что в компьютере А и в компьютере Б хранится число x. Злоумышленник не знает паролей А и Б и поэтому перебирает их все подряд в случайном порядке.

Известно, что n1=29, n2=31, x=7.

Чей компьютер он взломает быстрее?

Для подтверждения своих полномочий в компьютерной системе пользователь должен ввести свое имя и пароль, состоящий из 30 букв русского алфавита с исключенными Ё и Ь. Файл с паролями пользователей хранится на сервере в зашифрованном виде. Для их зашифровывания использовался следующий способ. Буквам алфавита поставлены в соответствие числа от 0 до 30: А - 0, Б -1, ..., Я - 30. При зашифровывании пароля каждую его букву заменяют остатком от деления на 31 значения выражения (6a3 + 5a2 + 6a + 20), где a - число, соответствующее заменяемой букве. В начале каждого сеанса работы введенный пользователем пароль зашифровывается и сравнивается с соответствующей записью в файле. При совпадении сеанс продолжается, а при расхождении пароль запрашивается снова. Злоумышленник хочет войти в систему под чужим именем, а соответствующий этому имени пароль не знает. Он написал программу, которая в случайном порядке перебирает пароли. Какой из двух паролей - МЯЧИК

или ШАРИК

- устойчивее к действию этой программы?

Вычислить динамическое расстояние порядка (2,2) блока замен 7 9 3 10 13 11 4 14 8 1 12 5 6 0 15 2 размерностью  бит

бит

Провести один раунд зашифрования AES над входным состоянием S с помощью раундового ключа K, после чего расшфровать и получить открытый текст.

| S: |

| K: |

|

Провести первый раунд зашифрования открытого текста 8966 FB62 A4AA FAD9 шифром IDEA с заданным ключом K = 6B43 28AB 8F99 3E1E 4363 1CDB 362C 5C1F. Ключ и открытый текст задаются шестнадцатеричными последовательностями. Каждые четыре последовательных шестнадцатеричных разряда WXYZ обозначают 16-битный блок  .

.

Дано: модуль шифрования N = 3149, открытый ключ e = 13. Найти значение шифртекста, полученного при зашифровании открытого текста 2027 на открытом ключе (N, e) по алгоритму RSA.

Даны значения модуля шифрования N = 377 и открытого ключа e = 283. Найти значение открытого текста, который при зашифровании на открытом ключе (N, e) по алгоритму RSA дает 261.

Даны значения модуля шифрования N = 5723 и открытого ключа e = 301. Используя метод факторизации Ферма, найти значение закрытого ключа.

Применением цепных дробей найти секретный ключ d и разложение модуля 72903890242273 (экспонента - 3261683) на множители. В ответе укажите секретный ключ.

Дан шифртекст 311, а также значения модуля шифрования N = 323 и открытого ключа e = 5. Используя метод перешифрования, найти значение открытого текста, не находя значения секретного ключа.

Два пользователя используют общий модуль N = 3149, но разные взаимно простые экспоненты  и

и  . Пользователи получили шифртексты

. Пользователи получили шифртексты  и

и  , которые были получены в результате зашифрования на экспонентах

, которые были получены в результате зашифрования на экспонентах  и

и  соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

Три пользователя имеют модули  ,

,  ,

,  . Все пользователи используют экспоненту e = 3. Всем пользователям было послано некое сообщение, дошедшее до них в виде шифртекстов

. Все пользователи используют экспоненту e = 3. Всем пользователям было послано некое сообщение, дошедшее до них в виде шифртекстов  ,

,  ,

,  . Найти исходный текст, пользуясь атакой на основе китайской теоремы об остатках.

. Найти исходный текст, пользуясь атакой на основе китайской теоремы об остатках.

Сообщение 561 (шифротекст) зашифровано с помощью шифра на основе проблемы рюкзака. Расшифровать его с помощью закрытого ключа - {1,6,8,17,35,69,137}, m=275 и n=107. В ответе укажите исходное сообщение.

Шифртекст (3466465879, 01111000011000111101) получен из слова в алфавите {А, Б, ..., Я} по схеме вероятностного шифрования с использованием открытого ключа n=pq, p=99023, q=92479. Найти открытый текст и введите его заглавными буквами.

Зашифруйте открытый текст НИЗМЕННЫЙ с помощью алфавита, приведенного в таблице, используйте открытый ключ B=(286, 136), значения случайных чисел для букв открытого текста k: 12, 5, 7, 17, 18, 2, 12, 10, 11, кривую E751(-1,1) и генерирующую точку G = (0, 1)).

Дан шифртекст, показанный ниже. Зная секретный ключ  , найдите открытый текст с помощью алфавита, приведенного в таблице (используется кривая

, найдите открытый текст с помощью алфавита, приведенного в таблице (используется кривая  и генерирующая точка G = (-1, 1)).

и генерирующая точка G = (-1, 1)).

| Шифртекст |

|---|

| {(188, 93), (623, 166)}; {(725, 195), (513, 414)}; |

| {(346, 242), (461, 4)}; {(489, 468), (739, 574)}; |

| {(725, 195), (663, 476)}; {(745, 210), (724, 522)}; |

| {(725, 195), (663, 476)}; {(618, 206), (438, 40)}; |

| {(286, 136), (546, 670)}; {(179, 275), (73, 72)} |

Вычислить подпись Эль-Гамаля для сообщения. Использовать параметры p=79, g=15, параметры x=19 и k=37 системы цифровой подписи и подписываемый текст ВОСК. Использовать первый учебный алгоритм хэширования. Ответ введите в формате (N1,N2), например, (23,12) или (33,5) - в скобках и без пробелов.

Вычислить подпись Эль-Гамаля для сообщения. Использовать параметры p=79, g=15, параметры x=52 и k=41 системы цифровой подписи и подписываемый текст ГОД. Использовать первый учебный алгоритм хэширования. Ответ введите в формате (N1,N2), например, (23,12) или (33,5) - в скобках и без пробелов.

Проверить подлинность цифровой подписи Эль-Гамаля для полученного сообщения M = 7327. Параметры подписи: p = 59, g = 14, открытый ключ отправителя y = 20, значения цифровой подписи: r = 42; s = 47. Для получения хэш-суммы использовался второй учебный алгоритм хэширования.

Сгенерируйте ЭЦП для сообщения с известным значением хэш-свертки e=8, зная секретный ключ подписи d=5 при данном значении выбираемого случайным образом числа k=3. Используйте кривую E751(-1,1) и генерирующую точку G = (416, 55) порядка n = 13. Ответ введите в формате (N1,N2), например: (12,3) или (14,11) - в сокбках и без пробелов.

Сгенерируйте ЭЦП для сообщения с известным значением хэш-свертки e=2, зная секретный ключ подписи d=11 при данном значении выбираемого случайным образом числа k=5. Используйте кривую E751(-1,1) и генерирующую точку G = (416, 55) порядка n = 13. Ответ введите в формате (N1,N2), например: (12,3) или (14,11) - в сокбках и без пробелов.

Проверьте подлинность ЭЦП (3, 7) для сообщения с известным значением хэш-свертки 5, зная открытый ключ проверки подписи (455, 368). Используйте кривую  и генерирующую точку G = (562, 89) порядка n = 13

и генерирующую точку G = (562, 89) порядка n = 13

Проверить действительность подписей (31, 171), (211,141) для сообщения с известным значением хэш-свертки 182 и открытым ключом проверки (239,329). Используется кривая  и генерирующая точку G = (318, 660) порядка n = 251.

и генерирующая точку G = (318, 660) порядка n = 251.

Сгенерируйте ЭЦП для сообщения с известным значением хэш-свертки e=6, зная секретный ключ подписи d=7 при данном значении выбираемого случайным образом числа k=11. Используйте кривую E751(-1,1) и генерирующую точку G = (416, 55) порядка n = 13. Ответ введите в формате (N1,N2), например: (12,3) или (14,11) - в сокбках и без пробелов.

Даны значения модуля шифрования N = 221 и открытого ключа e = 35. Найти значение открытого текста, который при зашифровании на открытом ключе (N, e) по алгоритму RSA дает 80.

Сообщение 305 (шифротекст) зашифровано с помощью шифра на основе проблемы рюкзака. Расшифровать его с помощью закрытого ключа - {1,2,6,10,21,41,85}, m=167 и n=48. В ответе укажите исходное сообщение.

Два пользователя используют общий модуль N = 5561, но разные взаимно простые экспоненты  и

и  . Пользователи получили шифртексты

. Пользователи получили шифртексты  и

и  , которые были получены в результате зашифрования на экспонентах

, которые были получены в результате зашифрования на экспонентах  и

и  соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

Зашифровать открытый текст "ПРИНИМАТЬ_ПО_ДВЕ_ТАБЛЕТКИ". Сохраняя пробелы между словами, записать его в таблицу  . Начало в первой строке, текст записывается слева направо, переходя с каждой строки на следующую, после чего нужно переставить столбцы в соответствии с ключом. Затем к каждому столбцу применить простую замену: каждая буква

. Начало в первой строке, текст записывается слева направо, переходя с каждой строки на следующую, после чего нужно переставить столбцы в соответствии с ключом. Затем к каждому столбцу применить простую замену: каждая буква  -го столбца циклически сдвигается справо на

-го столбца циклически сдвигается справо на  позиций в алфавите. Порядок столбцов 45213. Величины сдвигов:

позиций в алфавите. Порядок столбцов 45213. Величины сдвигов:  ,

,  ,

,  ,

,  ,

,

Дано: модуль шифрования N = 2491, открытый ключ e = 19. Найти значение шифртекста, полученного при зашифровании открытого текста 388 на открытом ключе (N, e) по алгоритму RSA.

Для демонстрации качества алгоритма выберем два открытых текста, различающихся лишь одной перестановкой соседних букв, пусть это будут слова АТЛАНТ и ТАЛАНТ.

А 0 Б 1 В 2 Г 3Д 4 Е 5 Ё 6 Ж 7З 8 И 9 Й 10 К 11Л 12 М 13 Н 14 О 15П 16 Р 17 С 18 Т 19У 20 Ф 21 Х 22 Ц 23Ч 24 Ш 25 Щ 26 Ъ 27Ы 28 Ь 29 Э 30 Ю 31 Я 32

Первое преобразование:  , где

, где  - числовой эквивалент шифруемой биграммы. Биграмма АТ имеет эквивалент 0x33+19=19, биграмма ЛА имеет эквивалент 12x33+0=396, биграмма НТ - 14x33+19=481, биграмма ТА - 627. Вычисления дают: Вычисления дают: АТ->17x19+19=342=10x33+12->ЙЛ, ЛА->17x396+19(mod 332) =675119(mod 332)=217=6x33+19->ЁТ, НТ->17x481+19=8196=573=17x33+12->РЛ, ТА->17x627+19=10678=877=26x33+19->ЩТ и после первого преобразования получили тексты: ЙЛЁТРЛ и ЩТЁТРЛ. Второе преобразование: перестановка (462513), получаем: ТЛЛРЙЁ и ТЛТРЩЁ.

- числовой эквивалент шифруемой биграммы. Биграмма АТ имеет эквивалент 0x33+19=19, биграмма ЛА имеет эквивалент 12x33+0=396, биграмма НТ - 14x33+19=481, биграмма ТА - 627. Вычисления дают: Вычисления дают: АТ->17x19+19=342=10x33+12->ЙЛ, ЛА->17x396+19(mod 332) =675119(mod 332)=217=6x33+19->ЁТ, НТ->17x481+19=8196=573=17x33+12->РЛ, ТА->17x627+19=10678=877=26x33+19->ЩТ и после первого преобразования получили тексты: ЙЛЁТРЛ и ЩТЁТРЛ. Второе преобразование: перестановка (462513), получаем: ТЛЛРЙЁ и ТЛТРЩЁ.

Третье преобразование: разбиваем текст на триграммы и шифруем с помощью матрицы  . Триграмме ТЛЛ соответствует вектор

. Триграмме ТЛЛ соответствует вектор  , результат зашифрования:

, результат зашифрования:  -> УДЬ, триграмме РЙЁ соответствует вектор

-> УДЬ, триграмме РЙЁ соответствует вектор  , результат зашифрования:

, результат зашифрования:  -> ДЖР и результатом зашифрования слова АТЛАНТ является шифртекст УДЬДЖР. Проведя вычисления аналогично, получим результат зашифрования слова ТАЛАНТ, это шифртекст ЪШГТЁА.

-> ДЖР и результатом зашифрования слова АТЛАНТ является шифртекст УДЬДЖР. Проведя вычисления аналогично, получим результат зашифрования слова ТАЛАНТ, это шифртекст ЪШГТЁА.

Итак, АТЛАНТ->УДЬДЖР, ТАЛАНТ->ЪШГТЁА и мы видим, что между результатами зашифрования первого и второго слова нет связи, несмотря на совпадение букв с 3 по 6 в исходных словах. Применение разных типов преобразований к блокам разной длины (в первом преобразовании длина блока 2, во втором 1, в третьем 3) дало хороший результат.

Зашифровать по данной схеме с теми же параметрами текст МИНУТА.

Два пользователя используют общий модуль N = 3403, но разные взаимно простые экспоненты  и

и  . Пользователи получили шифртексты

. Пользователи получили шифртексты  и

и  , которые были получены в результате зашифрования на экспонентах

, которые были получены в результате зашифрования на экспонентах  и

и  соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

Провести первый раунд зашифрования открытого текста BDD3 AE17 C12A F70A шифром IDEA с заданным ключом K = 6B43 28AB 8F99 3E1E 4363 1CDB 362C 5C1F. Ключ и открытый текст задаются шестнадцатеричными последовательностями. Каждые четыре последовательных шестнадцатеричных разряда WXYZ обозначают 16-битный блок  .

.

Расшифровать сообщение на английском языке 6-13.txt, зашифрованное шифром Виженера, Длина ключа равна 3.

В ответ введите ключ.

.Сгенерируйте ЭЦП для сообщения с известным значением хэш-свертки e=10, зная секретный ключ подписи d=5 при данном значении выбираемого случайным образом числа k=11. Используйте кривую E751(-1,1) и генерирующую точку G = (416, 55) порядка n = 13. Ответ введите в формате (N1,N2), например: (12,3) или (14,11) - в сокбках и без пробелов.

Зашифровать открытый текст "КРИПТОАНАЛИЗ_ОЧЕНЬ_СЛОЖЕН". Сохраняя пробелы между словами, записать его в таблицу  . Начало в первой строке, текст записывается слева направо, переходя с каждой строки на следующую, после чего нужно переставить столбцы в соответствии с ключом. Затем к каждому столбцу применить простую замену: каждая буква

. Начало в первой строке, текст записывается слева направо, переходя с каждой строки на следующую, после чего нужно переставить столбцы в соответствии с ключом. Затем к каждому столбцу применить простую замену: каждая буква  -го столбца циклически сдвигается справо на

-го столбца циклически сдвигается справо на  позиций в алфавите. Порядок столбцов 51324. Величины сдвигов:

позиций в алфавите. Порядок столбцов 51324. Величины сдвигов:  ,

,  ,

,  ,

,  ,

,

Зашифруйте открытый текст ОТСЛУЖИТЬ с помощью алфавита, приведенного в таблице, используйте открытый ключ B=(16, 416), значения случайных чисел для букв открытого текста k: 2, 8, 4, 2, 6, 10, 3, 3, 18, кривую E751(-1,1) и генерирующую точку G = (0, 1)).

Дан шифртекст, показанный ниже. Зная секретный ключ  , найдите открытый текст с помощью алфавита, приведенного в таблице (используется кривая

, найдите открытый текст с помощью алфавита, приведенного в таблице (используется кривая  и генерирующая точка G = (-1, 1)).

и генерирующая точка G = (-1, 1)).

| Шифртекст |

|---|

| {(377, 456), (367, 360)}; {(425, 663), (715, 398)}; |

| {(188, 93), (279, 353)}; {(179, 275), (128, 79)}; |

| {(568, 355), (515, 67)}; {(568, 355), (482, 230)}; |

| {(377, 456), (206, 645)}; {(188, 93), (300, 455)}; |

| {(489, 468), (362, 446)}; {(16, 416), (69, 510)}; |

| {(425, 663), (218, 601)} |

Расшифровать сообщение 5-7.txt, зашифрованное шифром Виженера, Длина ключа неизвестна, пробел является частью алфавита.

В ответ введите ключ.

.Шифротекст РВЕПИИЕ_ДТРМЕПИ_ИАРДРМЫГА получен в результате следующего алгоритма шифрования: открытый текст был записан в таблицу по строкам, после чего переставлены столбцы. Найти открытый текст.

Сообщение 180 (шифротекст) зашифровано с помощью шифра на основе проблемы рюкзака. Расшифровать его с помощью закрытого ключа - {2,5,8,16,34,67,136}, m=270 и n=139. В ответе укажите исходное сообщение.

Проверить действительность подписей (71, 65), (127, 230) для сообщения с известным значением хэш-свертки 52 и открытым ключом проверки (10,275). Используется кривая  и генерирующая точку G = (318, 660) порядка n = 251.

и генерирующая точку G = (318, 660) порядка n = 251.

Даны значения модуля шифрования N = 4183 и открытого ключа e = 519. Используя метод факторизации Ферма, найти значение закрытого ключа.

Вычислить динамическое расстояние порядка (2,2) блока замен 6 15 12 4 14 2 3 9 1 7 11 10 13 5 8 0 размерностью  бит

бит

Проверьте подлинность ЭЦП (11, 6) для сообщения с известным значением хэш-свертки 8, зная открытый ключ проверки подписи (596, 318). Используйте кривую  и генерирующую точку G = (562, 89) порядка n = 13

и генерирующую точку G = (562, 89) порядка n = 13

Вычислить подпись Эль-Гамаля для сообщения. Использовать параметры p=79, g=15, параметры x=15 и k=17 системы цифровой подписи и подписываемый текст КОД. Использовать первый учебный алгоритм хэширования. Ответ введите в формате (N1,N2), например, (23,12) или (33,5) - в скобках и без пробелов.

Для демонстрации качества алгоритма выберем два открытых текста, различающихся лишь одной перестановкой соседних букв, пусть это будут слова АТЛАНТ и ТАЛАНТ.

А 0 Б 1 В 2 Г 3Д 4 Е 5 Ё 6 Ж 7З 8 И 9 Й 10 К 11Л 12 М 13 Н 14 О 15П 16 Р 17 С 18 Т 19У 20 Ф 21 Х 22 Ц 23Ч 24 Ш 25 Щ 26 Ъ 27Ы 28 Ь 29 Э 30 Ю 31 Я 32

Первое преобразование:  , где

, где  - числовой эквивалент шифруемой биграммы. Биграмма АТ имеет эквивалент 0x33+19=19, биграмма ЛА имеет эквивалент 12x33+0=396, биграмма НТ - 14x33+19=481, биграмма ТА - 627. Вычисления дают: Вычисления дают: АТ->17x19+19=342=10x33+12->ЙЛ, ЛА->17x396+19(mod 332) =675119(mod 332)=217=6x33+19->ЁТ, НТ->17x481+19=8196=573=17x33+12->РЛ, ТА->17x627+19=10678=877=26x33+19->ЩТ и после первого преобразования получили тексты: ЙЛЁТРЛ и ЩТЁТРЛ. Второе преобразование: перестановка (462513), получаем: ТЛЛРЙЁ и ТЛТРЩЁ.

- числовой эквивалент шифруемой биграммы. Биграмма АТ имеет эквивалент 0x33+19=19, биграмма ЛА имеет эквивалент 12x33+0=396, биграмма НТ - 14x33+19=481, биграмма ТА - 627. Вычисления дают: Вычисления дают: АТ->17x19+19=342=10x33+12->ЙЛ, ЛА->17x396+19(mod 332) =675119(mod 332)=217=6x33+19->ЁТ, НТ->17x481+19=8196=573=17x33+12->РЛ, ТА->17x627+19=10678=877=26x33+19->ЩТ и после первого преобразования получили тексты: ЙЛЁТРЛ и ЩТЁТРЛ. Второе преобразование: перестановка (462513), получаем: ТЛЛРЙЁ и ТЛТРЩЁ.

Третье преобразование: разбиваем текст на триграммы и шифруем с помощью матрицы  . Триграмме ТЛЛ соответствует вектор

. Триграмме ТЛЛ соответствует вектор  , результат зашифрования:

, результат зашифрования:  -> УДЬ, триграмме РЙЁ соответствует вектор

-> УДЬ, триграмме РЙЁ соответствует вектор  , результат зашифрования:

, результат зашифрования:  -> ДЖР и результатом зашифрования слова АТЛАНТ является шифртекст УДЬДЖР. Проведя вычисления аналогично, получим результат зашифрования слова ТАЛАНТ, это шифртекст ЪШГТЁА.

-> ДЖР и результатом зашифрования слова АТЛАНТ является шифртекст УДЬДЖР. Проведя вычисления аналогично, получим результат зашифрования слова ТАЛАНТ, это шифртекст ЪШГТЁА.

Итак, АТЛАНТ->УДЬДЖР, ТАЛАНТ->ЪШГТЁА и мы видим, что между результатами зашифрования первого и второго слова нет связи, несмотря на совпадение букв с 3 по 6 в исходных словах. Применение разных типов преобразований к блокам разной длины (в первом преобразовании длина блока 2, во втором 1, в третьем 3) дало хороший результат.

Зашифровать по данной схеме с теми же параметрами текст УРАГАН.

Проверьте подлинность ЭЦП (7, 4) для сообщения с известным значением хэш-свертки 5, зная открытый ключ проверки подписи (596, 318). Используйте кривую  и генерирующую точку G = (562, 89) порядка n = 13

и генерирующую точку G = (562, 89) порядка n = 13

Два пользователя используют общий модуль N = 5293, но разные взаимно простые экспоненты  и

и  . Пользователи получили шифртексты

. Пользователи получили шифртексты  и

и  , которые были получены в результате зашифрования на экспонентах

, которые были получены в результате зашифрования на экспонентах  и

и  соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

Сгенерируйте ЭЦП для сообщения с известным значением хэш-свертки e=3, зная секретный ключ подписи d=4 при данном значении выбираемого случайным образом числа k=7. Используйте кривую E751(-1,1) и генерирующую точку G = (416, 55) порядка n = 13. Ответ введите в формате (N1,N2), например: (12,3) или (14,11) - в сокбках и без пробелов.

Шифртекст (8611143873, 01001110000001100000) получен из слова в алфавите {А, Б, ..., Я} по схеме вероятностного шифрования с использованием открытого ключа n=pq, p=98207, q=90679. Найти открытый текст и введите его заглавными буквами.

Для подтверждения своих полномочий в компьютерной системе пользователь должен ввести свое имя и пароль, состоящий из 30 букв русского алфавита с исключенными Ё и Ь. Файл с паролями пользователей хранится на сервере в зашифрованном виде. Для их зашифровывания использовался следующий способ. Буквам алфавита поставлены в соответствие числа от 0 до 30: А - 0, Б -1, ..., Я - 30. При зашифровывании пароля каждую его букву заменяют остатком от деления на 31 значения выражения (6a3 + 5a2 + 6a + 20), где a - число, соответствующее заменяемой букве. В начале каждого сеанса работы введенный пользователем пароль зашифровывается и сравнивается с соответствующей записью в файле. При совпадении сеанс продолжается, а при расхождении пароль запрашивается снова. Злоумышленник хочет войти в систему под чужим именем, а соответствующий этому имени пароль не знает. Он написал программу, которая в случайном порядке перебирает пароли. Какой из двух паролей - ОКОШКО

или ДВЕРЦА

- устойчивее к действию этой программы?

Проверить подлинность цифровой подписи Эль-Гамаля для полученного сообщения M = 2764. Параметры подписи: p = 59, g = 14, открытый ключ отправителя y = 8, значения цифровой подписи: r = 47; s = 42. Для получения хэш-суммы использовался второй учебный алгоритм хэширования.

Расшифровать сообщение на английском языке 6-7.txt, зашифрованное шифром Виженера, Длина ключа равна 3.

В ответ введите ключ.

.Специалист по защите информации А разработал собственную систему авторизации на компьютере. Пользователь вводит пароль - трехзначное натуральное число. Компьютер делит это число на n1, полученный при этом остаток M умножает на 2 и получает число K. После этого число K делит на n2 и полученный остаток A сохраняет на жестком диске. Если пользователь ввел пароль P, и после указанных вычислений получилось число, совпадающее с числом, хранящимся в памяти компьютера, то он получает доступ.

Пользователь Б решил использовать на своем компьютере такую же систему. Но чтобы А не подал на него в суд за кражу интеллектуальной собственности, решил поменять местами числа n1 и n2. То есть сначала стал делить на n1, а потом на n1.

Известно, что в компьютере А и в компьютере Б хранится число x. Злоумышленник не знает паролей А и Б и поэтому перебирает их все подряд в случайном порядке.

Известно, что n1=29, n2=37, x=11.

Чей компьютер он взломает быстрее?

Даны значения модуля шифрования N = 299 и открытого ключа e = 139. Найти значение открытого текста, который при зашифровании на открытом ключе (N, e) по алгоритму RSA дает 87.

Проверить действительность подписей (3, 85), (195, 216) для сообщения с известным значением хэш-свертки 215 и открытым ключом проверки (104,30). Используется кривая  и генерирующая точку G = (318, 660) порядка n = 251.

и генерирующая точку G = (318, 660) порядка n = 251.

Расшифровать фразу ИПССАДП_ЕРЕЕДИНЖПУЕРАОБЗ_, зашифрованную двойной перестановкой (сначала были переставлены столбцы, затем строки)

Проверьте подлинность ЭЦП (7, 10) для сообщения с известным значением хэш-свертки 6, зная открытый ключ проверки подписи (562, 662). Используйте кривую  и генерирующую точку G = (562, 89) порядка n = 13

и генерирующую точку G = (562, 89) порядка n = 13

Провести один раунд зашифрования AES над входным состоянием S с помощью раундового ключа K, после чего расшфровать и получить открытый текст.

| S: |

| K: |

|

Расшифровать сообщение 5-17.txt, зашифрованное шифром Виженера, Длина ключа неизвестна, пробел является частью алфавита.

В ответ введите ключ.

.Провести первый раунд зашифрования открытого текста AC2B EECD DA96 989D шифром IDEA с заданным ключом K = 6B43 28AB 8F99 3E1E 4363 1CDB 362C 5C1F. Ключ и открытый текст задаются шестнадцатеричными последовательностями. Каждые четыре последовательных шестнадцатеричных разряда WXYZ обозначают 16-битный блок  .

.

Сообщение 1309 (шифротекст) зашифровано с помощью шифра на основе проблемы рюкзака. Расшифровать его с помощью закрытого ключа - {4,6,11,22,45,90,181}, m=360 и n=79. В ответе укажите исходное сообщение.

Шифртекст (978847044, 10011100011011001101) получен из слова в алфавите {А, Б, ..., Я} по схеме вероятностного шифрования с использованием открытого ключа n=pq, p=99971, q=98143. Найти открытый текст и введите его заглавными буквами.

Расшифровать сообщение 4-18.txt, зашифрованное шифром Виженера, Длина ключа равна 6, пробел является частью алфавита.

В ответ введите ключ.

.Проверить подлинность цифровой подписи Эль-Гамаля для полученного сообщения M = 1746. Параметры подписи: p = 59, g = 14, открытый ключ отправителя y = 47, значения цифровой подписи: r = 31; s = 56. Для получения хэш-суммы использовался второй учебный алгоритм хэширования.

Сгенерируйте ЭЦП для сообщения с известным значением хэш-свертки e=12, зная секретный ключ подписи d=9 при данном значении выбираемого случайным образом числа k=2. Используйте кривую E751(-1,1) и генерирующую точку G = (416, 55) порядка n = 13. Ответ введите в формате (N1,N2), например: (12,3) или (14,11) - в сокбках и без пробелов.

Два пользователя используют общий модуль N = 3953, но разные взаимно простые экспоненты  и

и  . Пользователи получили шифртексты

. Пользователи получили шифртексты  и

и  , которые были получены в результате зашифрования на экспонентах

, которые были получены в результате зашифрования на экспонентах  и

и  соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

Дан шифртекст 75, а также значения модуля шифрования N = 221 и открытого ключа e = 5. Используя метод перешифрования, найти значение открытого текста, не находя значения секретного ключа.

Проверить подлинность цифровой подписи Эль-Гамаля для полученного сообщения M = 8806. Параметры подписи: p = 59, g = 14, открытый ключ отправителя y = 29, значения цифровой подписи: r = 50; s = 24. Для получения хэш-суммы использовался второй учебный алгоритм хэширования.

Проверьте подлинность ЭЦП (5, 7) для сообщения с известным значением хэш-свертки 6, зная открытый ключ проверки подписи (135, 669). Используйте кривую  и генерирующую точку G = (562, 89) порядка n = 13

и генерирующую точку G = (562, 89) порядка n = 13

Проверить действительность подписей (11, 133), (35, 48) для сообщения с известным значением хэш-свертки 148 и открытым ключом проверки (166,741). Используется кривая  и генерирующая точку G = (318, 660) порядка n = 251.

и генерирующая точку G = (318, 660) порядка n = 251.

Дан шифртекст, показанный ниже. Зная секретный ключ  , найдите открытый текст с помощью алфавита, приведенного в таблице (используется кривая

, найдите открытый текст с помощью алфавита, приведенного в таблице (используется кривая  и генерирующая точка G = (-1, 1)).

и генерирующая точка G = (-1, 1)).

| Шифртекст |

|---|

| {(56, 419), (739, 177)}; {(16, 416), (282, 410)}; |

| {(425, 663), (221, 138)}; {(188, 93), (329, 447)}; |

| {(286, 136), (235, 19)}; {(725, 195), (496, 31)}; |

| {(56, 419), (236, 712)}; {(440, 539), (514, 662)}; |

| {(377, 456), (323, 94)}; {(179, 275), (203, 324)}; |

| {(568, 355), (197, 606)} |

Сообщение 212 (шифротекст) зашифровано с помощью шифра на основе проблемы рюкзака. Расшифровать его с помощью закрытого ключа - {1,2,4,8,17,34,68}, m=135 и n=103. В ответе укажите исходное сообщение.

Сгенерируйте ЭЦП для сообщения с известным значением хэш-свертки e=3, зная секретный ключ подписи d=9 при данном значении выбираемого случайным образом числа k=6. Используйте кривую E751(-1,1) и генерирующую точку G = (416, 55) порядка n = 13. Ответ введите в формате (N1,N2), например: (12,3) или (14,11) - в сокбках и без пробелов.

Даны значения модуля шифрования N = 299 и открытого ключа e = 139. Найти значение открытого текста, который при зашифровании на открытом ключе (N, e) по алгоритму RSA дает 285.

Вычислить подпись Эль-Гамаля для сообщения. Использовать параметры p=79, g=15, параметры x=11 и k=55 системы цифровой подписи и подписываемый текст СЛОЙ. Использовать первый учебный алгоритм хэширования. Ответ введите в формате (N1,N2), например, (23,12) или (33,5) - в скобках и без пробелов.

Применением цепных дробей найти секретный ключ d и разложение модуля 84032429242009 (экспонента - 2581907) на множители. В ответе укажите секретный ключ.

Шифротекст ЮВЧКЛ_ИКТЕЬОЮМП_ТВЕРТ_ЬСЕ получен в результате следующего алгоритма шифрования: открытый текст был записан в таблицу по строкам, после чего переставлены столбцы. Найти открытый текст.

Провести первый раунд зашифрования открытого текста BDC6 FF70 AC32 B3A6 шифром IDEA с заданным ключом K = 6B43 28AB 8F99 3E1E 4363 1CDB 362C 5C1F. Ключ и открытый текст задаются шестнадцатеричными последовательностями. Каждые четыре последовательных шестнадцатеричных разряда WXYZ обозначают 16-битный блок  .

.

Вычислить динамическое расстояние порядка (2,2) блока замен 9 4 15 11 7 0 5 6 13 14 1 8 10 2 3 12 размерностью  бит

бит

Два пользователя используют общий модуль N = 2701, но разные взаимно простые экспоненты  и

и  . Пользователи получили шифртексты

. Пользователи получили шифртексты  и

и  , которые были получены в результате зашифрования на экспонентах

, которые были получены в результате зашифрования на экспонентах  и

и  соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

Расшифровать сообщение 5-16.txt, зашифрованное шифром Виженера, Длина ключа неизвестна, пробел является частью алфавита.

В ответ введите ключ.

.Расшифровать сообщение на английском языке 6-22.txt, зашифрованное шифром Виженера, Длина ключа равна 4.

В ответ введите ключ.

.Расшифровать сообщение 4-20.txt, зашифрованное шифром Виженера, Длина ключа равна 6, пробел является частью алфавита.

В ответ введите ключ.

.Вычислить подпись Эль-Гамаля для сообщения. Использовать параметры p=79, g=15, параметры x=13 и k=23 системы цифровой подписи и подписываемый текст ТРЕП. Использовать первый учебный алгоритм хэширования. Ответ введите в формате (N1,N2), например, (23,12) или (33,5) - в скобках и без пробелов.

Применением цепных дробей найти секретный ключ d и разложение модуля 77027476849549 (экспонента - 2936957) на множители. В ответе укажите секретный ключ.

Даны значения модуля шифрования N = 221 и открытого ключа e = 91. Найти значение открытого текста, который при зашифровании на открытом ключе (N, e) по алгоритму RSA дает 79.

Расшифровать фразу ВЕОИТ_ЛЕФИСНУТАНЫ_ОВТ_ЬРЫ, зашифрованную двойной перестановкой (сначала были переставлены столбцы, затем строки)

Два пользователя используют общий модуль N = 4307, но разные взаимно простые экспоненты  и

и  . Пользователи получили шифртексты

. Пользователи получили шифртексты  и

и  , которые были получены в результате зашифрования на экспонентах

, которые были получены в результате зашифрования на экспонентах  и

и  соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

Провести один раунд зашифрования AES над входным состоянием S с помощью раундового ключа K, после чего расшфровать и получить открытый текст.

| S: |

| K: |

|

Расшифровать сообщение 4-16.txt, зашифрованное шифром Виженера, Длина ключа равна 7, пробел является частью алфавита.

В ответ введите ключ.

.Сгенерируйте ЭЦП для сообщения с известным значением хэш-свертки e=5, зная секретный ключ подписи d=12 при данном значении выбираемого случайным образом числа k=6. Используйте кривую E751(-1,1) и генерирующую точку G = (416, 55) порядка n = 13. Ответ введите в формате (N1,N2), например: (12,3) или (14,11) - в сокбках и без пробелов.

Для подтверждения своих полномочий в компьютерной системе пользователь должен ввести свое имя и пароль, состоящий из 30 букв русского алфавита с исключенными Ё и Ь. Файл с паролями пользователей хранится на сервере в зашифрованном виде. Для их зашифровывания использовался следующий способ. Буквам алфавита поставлены в соответствие числа от 0 до 30: А - 0, Б -1, ..., Я - 30. При зашифровывании пароля каждую его букву заменяют остатком от деления на 31 значения выражения (6a3 + 5a2 + 6a + 20), где a - число, соответствующее заменяемой букве. В начале каждого сеанса работы введенный пользователем пароль зашифровывается и сравнивается с соответствующей записью в файле. При совпадении сеанс продолжается, а при расхождении пароль запрашивается снова. Злоумышленник хочет войти в систему под чужим именем, а соответствующий этому имени пароль не знает. Он написал программу, которая в случайном порядке перебирает пароли. Какой из двух паролей - ПРОБИРКА

или МЕНЗУРКА

- устойчивее к действию этой программы?

Проверить действительность подписей (3, 220), (10, 171) для сообщения с известным значением хэш-свертки 152 и открытым ключом проверки (195, 321). Используется кривая  и генерирующая точку G = (318, 660) порядка n = 251.

и генерирующая точку G = (318, 660) порядка n = 251.

Расшифровать текст 3-20.txt, зашифрованный алгоримом простой замены, каждой букве алфавита соответствует двузначное число.

Это задание достаточно легко и за небольшое время выполняется, если использовать программный комплекс "Classic", специально разработанный авторами для таких задач и представленный в лекции. В качестве ответа введите второе слово заглавными буквами.

Расшифровать сообщение на английском языке 6-18.txt, зашифрованное шифром Виженера, Длина ключа равна 4.

В ответ введите ключ.

.Дан шифртекст 47, а также значения модуля шифрования N = 77 и открытого ключа e = 7. Используя метод перешифрования, найти значение открытого текста, не находя значения секретного ключа.

Провести первый раунд зашифрования открытого текста 97F4 C6AD D65F A8A2 шифром IDEA с заданным ключом K = 6B43 28AB 8F99 3E1E 4363 1CDB 362C 5C1F. Ключ и открытый текст задаются шестнадцатеричными последовательностями. Каждые четыре последовательных шестнадцатеричных разряда WXYZ обозначают 16-битный блок  .

.

Для подтверждения своих полномочий в компьютерной системе пользователь должен ввести свое имя и пароль, состоящий из 30 букв русского алфавита с исключенными Ё и Ь. Файл с паролями пользователей хранится на сервере в зашифрованном виде. Для их зашифровывания использовался следующий способ. Буквам алфавита поставлены в соответствие числа от 0 до 30: А - 0, Б -1, ..., Я - 30. При зашифровывании пароля каждую его букву заменяют остатком от деления на 31 значения выражения (6a3 + 5a2 + 6a + 20), где a - число, соответствующее заменяемой букве. В начале каждого сеанса работы введенный пользователем пароль зашифровывается и сравнивается с соответствующей записью в файле. При совпадении сеанс продолжается, а при расхождении пароль запрашивается снова. Злоумышленник хочет войти в систему под чужим именем, а соответствующий этому имени пароль не знает. Он написал программу, которая в случайном порядке перебирает пароли. Какой из двух паролей - ТОВАР

или РЫНОК

- устойчивее к действию этой программы?

Шифртекст (438845908, 10101000101000000100) получен из слова в алфавите {А, Б, ..., Я} по схеме вероятностного шифрования с использованием открытого ключа n=pq, p=93131, q=90247. Найти открытый текст и введите его заглавными буквами.

Даны значения модуля шифрования N = 253 и открытого ключа e = 139. Найти значение открытого текста, который при зашифровании на открытом ключе (N, e) по алгоритму RSA дает 106.

Проверьте подлинность ЭЦП (5, 11) для сообщения с известным значением хэш-свертки 12, зная открытый ключ проверки подписи (135, 669). Используйте кривую  и генерирующую точку G = (562, 89) порядка n = 13

и генерирующую точку G = (562, 89) порядка n = 13

Три пользователя имеют модули  ,

,  ,

,  . Все пользователи используют экспоненту e = 3. Всем пользователям было послано некое сообщение, дошедшее до них в виде шифртекстов

. Все пользователи используют экспоненту e = 3. Всем пользователям было послано некое сообщение, дошедшее до них в виде шифртекстов  ,

,  ,

,  . Найти исходный текст, пользуясь атакой на основе китайской теоремы об остатках.

. Найти исходный текст, пользуясь атакой на основе китайской теоремы об остатках.

Провести первый раунд зашифрования открытого текста BF55 E71E 8CD6 9001 шифром IDEA с заданным ключом K = 6B43 28AB 8F99 3E1E 4363 1CDB 362C 5C1F. Ключ и открытый текст задаются шестнадцатеричными последовательностями. Каждые четыре последовательных шестнадцатеричных разряда WXYZ обозначают 16-битный блок  .

.

Шифротекст СИЫЧВТ_ИЛЛЕОЧНООЛПО_ЕИЕНЖ получен в результате следующего алгоритма шифрования: открытый текст был записан в таблицу по строкам, после чего переставлены столбцы. Найти открытый текст.

Расшифровать фразу А__ФНРЕПДЕТЕА_ЙРУВСИШКЛЕЕ, зашифрованную двойной перестановкой (сначала были переставлены столбцы, затем строки)

Провести один раунд зашифрования AES над входным состоянием S с помощью раундового ключа K, после чего расшфровать и получить открытый текст.

| S: |

| K: |

|

Проверить подлинность цифровой подписи Эль-Гамаля для полученного сообщения M = 8190. Параметры подписи: p = 59, g = 14, открытый ключ отправителя y = 10, значения цифровой подписи: r = 56; s = 48. Для получения хэш-суммы использовался второй учебный алгоритм хэширования.

Сообщение 557 (шифротекст) зашифровано с помощью шифра на основе проблемы рюкзака. Расшифровать его с помощью закрытого ключа - {3,5,9,19,37,77,151}, m=302 и n=59. В ответе укажите исходное сообщение.

Специалист по защите информации А разработал собственную систему авторизации на компьютере. Пользователь вводит пароль - трехзначное натуральное число. Компьютер делит это число на n1, полученный при этом остаток M умножает на 2 и получает число K. После этого число K делит на n2 и полученный остаток A сохраняет на жестком диске. Если пользователь ввел пароль P, и после указанных вычислений получилось число, совпадающее с числом, хранящимся в памяти компьютера, то он получает доступ.

Пользователь Б решил использовать на своем компьютере такую же систему. Но чтобы А не подал на него в суд за кражу интеллектуальной собственности, решил поменять местами числа n1 и n2. То есть сначала стал делить на n1, а потом на n1.

Известно, что в компьютере А и в компьютере Б хранится число x. Злоумышленник не знает паролей А и Б и поэтому перебирает их все подряд в случайном порядке.

Известно, что n1=31, n2=23, x=17.

Чей компьютер он взломает быстрее?

Сгенерируйте ЭЦП для сообщения с известным значением хэш-свертки e=8, зная секретный ключ подписи d=5 при данном значении выбираемого случайным образом числа k=5. Используйте кривую E751(-1,1) и генерирующую точку G = (416, 55) порядка n = 13. Ответ введите в формате (N1,N2), например: (12,3) или (14,11) - в сокбках и без пробелов.

Два пользователя используют общий модуль N = 3431, но разные взаимно простые экспоненты  и

и  . Пользователи получили шифртексты

. Пользователи получили шифртексты  и

и  , которые были получены в результате зашифрования на экспонентах

, которые были получены в результате зашифрования на экспонентах  и

и  соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

соотетственно одного и того же сообщения. Найти исходное сообщение методом бесключевого чтения.

Вычислить динамическое расстояние порядка (2,2) блока замен 15 9 4 6 12 1 0 8 10 11 2 7 13 14 3 5 размерностью  бит

бит

Дан шифртекст, показанный ниже. Зная секретный ключ  , найдите открытый текст с помощью алфавита, приведенного в таблице (используется кривая

, найдите открытый текст с помощью алфавита, приведенного в таблице (используется кривая  и генерирующая точка G = (-1, 1)).

и генерирующая точка G = (-1, 1)).

| Шифртекст |

|---|

| {(179, 275), (326, 675)}; {(725, 195), (83, 378)}; |

| {(440, 539), (340, 78)}; {(425, 663), (67, 84)}; |

| {(425, 663), (620, 71)}; {(72, 254), (251, 245)}; |

| {(568, 355), (75, 318)}; {(725, 195), (228, 271)}; |

| {(188, 93), (734, 170)}; {(188, 93), (704, 705)}; |

| {(286, 136), (235, 732)} |

Для демонстрации качества алгоритма выберем два открытых текста, различающихся лишь одной перестановкой соседних букв, пусть это будут слова АТЛАНТ и ТАЛАНТ.

А 0 Б 1 В 2 Г 3Д 4 Е 5 Ё 6 Ж 7З 8 И 9 Й 10 К 11Л 12 М 13 Н 14 О 15П 16 Р 17 С 18 Т 19У 20 Ф 21 Х 22 Ц 23Ч 24 Ш 25 Щ 26 Ъ 27Ы 28 Ь 29 Э 30 Ю 31 Я 32

Первое преобразование:  , где

, где  - числовой эквивалент шифруемой биграммы. Биграмма АТ имеет эквивалент 0x33+19=19, биграмма ЛА имеет эквивалент 12x33+0=396, биграмма НТ - 14x33+19=481, биграмма ТА - 627. Вычисления дают: Вычисления дают: АТ->17x19+19=342=10x33+12->ЙЛ, ЛА->17x396+19(mod 332) =675119(mod 332)=217=6x33+19->ЁТ, НТ->17x481+19=8196=573=17x33+12->РЛ, ТА->17x627+19=10678=877=26x33+19->ЩТ и после первого преобразования получили тексты: ЙЛЁТРЛ и ЩТЁТРЛ. Второе преобразование: перестановка (462513), получаем: ТЛЛРЙЁ и ТЛТРЩЁ.