Математика криптографии и теория шифрования - ответы

Количество вопросов - 264

Какой набор 7 символов является зашифрованным шифром Виженера слова "GOODBYE"? Нумерация букв начинается с нуля

Режим внешней обратной связи основан на том, что:

Метод, при котором для безопасности изменяется вид и содержание текста сообщения, называется:

Криптография с асимметричными ключами основана на использовании:

Недостаток режима счетчика:

Режим кодовой книги основан:

Свойство S-блоков: два выхода должны быть различны, если различны биты:

Услуга "целостность данных" обеспечивает:

Достоинство режима кодированной обратной связи:

Операция ____ над множеством целых чисел не принадлежит к категории бинарных

В расширенном алгоритме Евклида переменные принимают начальные значения s1= ___, s2=___ ,t1=___, t2=___

Абелева группа — это группа, которая обладает, кроме четырех свойств, еще и свойством:

Если n = 221, а e = 5, тогда ϕ(n)= ______ d = ______

Линейный регистр сдвига с обратной связью показан на рисунке, тогда функция "характеристический полином" имеет вид _____.

Формула вычисления слов ключа шифра _____ характеризует AES-192

Две матрицы различного размера могут быть перемножены, если число _____первой матрицы совпадает с числом______ второй матрицы

Результат умножения (x5 + x3 + x2 + x + 1) на (x7 + x3 + x2 + x + 1) в GF(28) по модулю (x8 + x4 + x3 + x + 1) равен:

Злоумышленник внедряется в переписку двоих клиентов — принимает информацию и передает ее снова по заданному направлению. Каждая из сторон думает, что она обменивается с желаемым партнером. Это атака:

Атака _________ двукратного DES сделала его бесполезным

При вычислении детерминанта применяется рекурсивная форма, где используется детерминант det (Aij), который получается из исходной матрицы удалением:

Шифр плейфеера — это многоалфавитный шифр, который позволяет менять ключи, используя:

Результат вычитания двух чисел 1 538 629 и 2 736 612 по mod 17 равен:

Управление маршрутизацией обеспечивает:

Сообщение содержит 300 символов в 8-битовом коде ASCII, блочный шифр принимает блоки по 64 символа. Сколько раз шифратор использует алгоритм шифрования?

В множестве Z7* число 4 приводит к уравнению Эйлера _____, что является признаком _____

Криптография с симметричными ключами применяет:

Операция, которая определена таблицей, не является группой, поскольку отсутствует свойство ________.

Двоичное число _________ — это результат ввода в блок S3 двоичного числа 110111

Преобразование ___, определенное для AES, не меняет содержание байта

Целостность относится к ____безопасности

Рассылка копий документа сохраняет его:

Атака "вмешательство" — это угроза:

Атака "прекращение обслуживания запроса" — это угроза:

Злоумышленник внедряет в компьютер адрес, по которому он получает копии передаваемого сообщения. Это атака:

По адресу была доставлена повестка, вызывающая в суд. Но адресат не явился и при запросе заявил, что не получал ее. Это атака:

Из нижеперечисленного пассивная атака?

Услуга "управление доступом" обеспечивает:

Целостность данных обеспечивается:

Доверенность обеспечивает:

Алгоритм Евклида использует для нахождения НОД:

В бинарной операции (a mod n) модуль n — это:

Если надо показать, что два числа сравнимы, мы применяем оператор:

Результат умножения двух чисел 1538629 и 2 736 612 по mod 17 равен:

Мультипликативная инверсия 4 в множестве Z12 равна:

Для нахождения мультипликативной инверсии с помощью алгоритма Евклида необходимо найти значение:

Из приведенных ниже пар матриц-строк строки _______ сравнимы по mod 5

Для организации связи с помощью симметричных ключей между 100 участниками требуется иметь ____различных ключей

Ева, наблюдая за предприятием, которое осуществляет поставки, предположила, что наиболее частым словом является "направляем Вам…" Перехватив зашифрованный текст, она подсчитала частоту употребления одинаковых слов и раскрыла ключ. Это была атака:

Ева попросила молодого человека сделать ей сюрприз и прислать поздравление с днем рождения со стандартным исходным текстом с использованием шифра предприятия. Получив это письмо, она раскрыла ключ и, пользуясь тем, что период обновления ключа был большим, получила возможность читать чужую почту. Это была атака:

Найдите зашифрованное мультипликативным моноалфавитным шифром подстановки слово "кассета" c соответствующим ключом. (Число букв в русском алфавите принято 33, включая букву Ё, нумерация начинается с нуля.)

На втором шаге шифрования при помощи машины "Энигма" случайный код устанавливается для:

Бесключевые шифры переставляют символы, используя:

Группа — это набор элементов с _____бинарными (ой) операциями (ей), которая обладает четырьмя свойствами

Коммутативность – это свойство, присущее только коммутативной группе и заключающееся в том, что в бинарной операции перестановка двух элементов:

Инверсный элемент — это элемент, который, участвуя в бинарной операции, дает:

Операция, которая определена таблицей, не является группой, поскольку отсутствует свойство ________.

Из группы G = <Z8*, × > может быть получено ____циклических подгрупп

Из нижеперечисленных наборов чисел в поле GF(7) ____ является аддитивной инверсией, а ______— мультипликативной

Полином x7 + x5 + 1 в GF(28) представляет n-битовое слово:

Полином ____— неприводимый

Остаток от деления x5 + x3 + x2 + x + 1 на x2 + 1 равен:

Предположим, что мы имеем блочный шифр, где n = 32. Пусть имеется 7 единиц в зашифрованном тексте. Чтобы получить исходный текст перехваченного зашифрованного текста, в случае шифра подстановки требуется ____ испытаний

Предположим, что мы имеем блочный шифр, где n = 32, и 7 единиц в зашифрованном тексте. Сколько потребуется испытаний, чтобы получить исходный текст перехваченного зашифрованного текста, в случае шифра перестановки (транспозиции)?

Последовательность ___ является перестановкой последовательности 01001000

Таблица ___ — это таблица блока расширения

Таблица определяет S-блок, выходное значение ____ соответствует значению 101 на входе

Перемешивание должно скрыть отношения между:

Количество раундов в DES:

Двоичное число _______ это результат ввода в блок S1 двоичного числа 101110

В DES последний раунд при втором способе шифрования и обратного дешифрования отличается от других:

При генерации ключа его размер изменяется на 48 бит процедурой:

P-блоки обеспечивают следующее свойство: четыре бита от каждого S-блока идут:

Трехкратный DES с двумя ключами на стороне шифрования использует на первом каскаде_______, на втором каскаде —________, и на третьем каскаде —________

Безопасность шифра AES обеспечивается:

Шифр AES применяет ___ раундов

Матрица состояний обычно имеет вид ___ строк ___столбцов

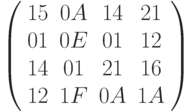

Матрица  есть результат преобразования SubByte-матрицы. с использованием таблицы 9.1

есть результат преобразования SubByte-матрицы. с использованием таблицы 9.1

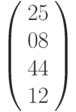

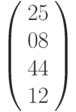

Если дана матрица, у которой первый столбец равен  в результате преобразования MixColumns первый ее элемент col0 будет равен ___. Используйте матрицу констант и умножение по mod (x8+x4+x3+x+1)

в результате преобразования MixColumns первый ее элемент col0 будет равен ___. Используйте матрицу констант и умножение по mod (x8+x4+x3+x+1)

В AES при расширении ключа слово 450678DB преобразуется во временное слово второго раунда слово t = ___

Режимы работы были изобретены для:

Недостаток режима кодовой книги:

В режиме кодовой книги появление одной ошибки при передаче зашифрованного текста приводит к:

Режим сцепления блоков шифрованного текста основан на:

Проблема безопасности режима сцепления блоков:

В режиме сцепления блоков появление одной ошибки при шифрации текста приводит к:

В режиме кодированной обратной связи появление одной ошибки при передаче блока зашифрованного текста Cj приводит к:

Проблема безопасности режима кодированной обратной связи:

Проверка с помощью квадратного корня показывает, что число ___— простое

Значение 58 mod 7 = ___ mod 7 (используйте теорему Ферма)

Число Мерсенны M19 равно_____ и является ______

Выражение 78 mod 15 равно______ (используйте теорему Эйлера)

Решение квадратичного уравнения x2 ≡ 3 mod 11:

В системе уравненийx ≡ 3 (mod 5) x ≡ 5 (mod 7) x ≡ 11 (mod 19) x равен:

В уравнении x2 ≡ 3(mod 23) уравнение, определяющее квадратный корень x по простому модулю 23:

Чему равен логарифм 5 ≡ 3x (mod 7) x = L3?

Криптография с симметричными ключами применяет:

Криптография с асимметричными ключами применяет:

Криптография с симметричными ключами применяет:

Сумма кортежа равна 352 a = [19, 65, 132, 220] тогда x = ___, а в рюкзаке числа ____

В криптосистеме RSA используется односторонняя прямая функция "____ по модулю"

При передаче одного и того же сообщения трем получателям с тем же самым общедоступным ключом e = 3 и модулями n1, n2 и n3 (атака широковещательной передачи) зашифрованное сообщение C'= ______

Атака анализом времени основана на возможности определения времени:

Пусть задана эллиптическая кривая E11(1,1), с уравнением y2 = x3 + x + 1, тогда значение точки y при x = 1:

Атака "модификация" — это угроза:

Полноразмерный ключевой шифр — это шифр:

Ограничение разглашения о схеме расположения оборонных объектов относится к сохранению:

Множество Z11 имеет больше инверсных мультипликативных пар, чем Z10 потому что:

В криптосистеме RSA открытый ключ:

Отрицательное значение остатка при отрицательном a и q в уравнении делении можно преобразовать к положительному значению получить путем уменьшения q на 1 и ______ r

Шифр AES предназначен для работы с блоком размером___ бит

Бинарные операции имеют ____входа ______выход (а)

Какое число является квадратичным вычетом по mod 11?

Согласно формуле Гаусса-Лагранжа, число простых чисел, меньших, чем 1000, равно от ___до___

В DES последний раунд при первом способе шифрования и обратного дешифрования отличается от других:

В линейном диафантовом уравнении ax + by = c решение существует, если:

Ключевые шифры переставляют символы:

Оптимальное асимметричное дополнение шифрования (OAEP) использует функцию:

Заполнение трафика обеспечивает:

Тест Казиского позволяет:

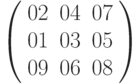

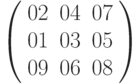

Набор символов____— это зашифрованная шифром Хилла фраза "I agree". Использовать секретный ключ в виде таблицы. Нумерация букв начинается с нуля.

Цифровая подпись обеспечивает:

В таблице 8.15 на последнем раунде R15 становится R16 вместо того, чтобы стать L16:

В режиме внешней обратной связи появление ошибки при передаче зашифрованного блока:

Операция, которая определена таблицей, не является группой, поскольку отсутствует свойство ________.

Результат умножения 5 × 3 в поле GF(7) равен:

Атака короткого списка основана на перехвате:

Какой процент простых чисел в диапазоне от 10 до 20?

Группа H не является подгруппой группы G, поскольку отсутствует свойство ________.Проверить буквы d и b.

Группа Н | a | b | c | d |

|---|

| a | a | b | c | d |

|---|

| b | b | c | a | d |

|---|

| c | c | d | a | b |

|---|

| d | d | a | b | c |

|---|

Группа G | a | b | c | d | e |

|---|

| a | a | b | c | d | e |

|---|

| b | b | c | d | e | a |

|---|

| c | c | d | e | a | b |

|---|

| d | d | e | a | b | c |

|---|

| e | e | a | b | c | |

|---|

При разложении числа 989 на множители методом деления (алгоритм 12.3) будет выполнено ___внешних цикла.

Множество из 7 элементов имеет ____таблиц подстановки при длине ключа ___.

Свойство S-блоков: два выхода должны различаться, по крайней мере, двумя битами, если различны биты:

Готовность относится к ____безопасности

Атака "повторная передача информации" — это угроза:

Группа пользователей договаривается об одновременном обращении к одному и тому же сайту, создавая вручную или автоматически большое число запросов. Это атака:

Злоумышленник перехватывает зашифрованную копию доступа обращения к банкомату и, не расшифровывая ее, использует для получения денег. Это атака:

Услуга "исключение отказа от сообщений" обеспечивает:

Контроль доступа использует:

Уравнение деления имеет ____выхода

Расширенный алгоритм Евклида использует для нахождения НОД:

В линейном диофантовом уравнении требуется найти ____ числа x и y, которые удовлетворяют этому уравнению

Какое множество чисел отображает сравнение 23 mod 17 ≡ 6?

Множество Zn* — это множество чисел, которые имеют ____ инверсию(ии)

Ева получила электронное письмо с неизвестной ей кодировкой. Перебрав все кодировки (кириллица, юникод, латиница), она прочитала его. Это была атака:

Слово ____— это зашифрованное моноалфавитным шифром подстановки слово "кассета"

В шифре одноразового блокнота ключ выбирается:

Если фраза "Атака сегодня вечером" шифруется ключом31452, то получается:

Задан набор индексов 1234567, ключ шифрования 3721645 в результате преобразования ключа мы получим ключ дешифрации:

Нейтральный элемент — это элемент, который, участвуя в бинарной операции, дает:

Сколько циклических подгрупп может быть получено из группы G = <Z5, + >?

Слово 01101 представляет полином:

Результат деления 5 / 3 в поле GF(7) равен:

Полином ____в GF(28) — инверсный полиному (x2 +1) по модулю (x3 + x + 1)

Сколько таблиц перестановки и какая длина ключа у множества из 7 элементов?.

Таблица ___ — это таблица блока сжатия

Вариант шифра Файстеля применяет два раунда:

Если путем атаки выборки зашифрованного текста определено, что P1 = 100 при С1 = 10, варианты ключей при криптоанализе — это:

Выход начального блока перестановки, когда на вход поступает шестнадцатеричная последовательность 0x 0004 0000 0000 0002:

Генератор ключей раунда нуждается в удалении проверочных бит для:

Размер ключа раунда AES зависит от:

Обратимость для пары преобразований обеспечена в альтернативном проекте тем, что ____изменяет содержание каждого байта, не изменяя порядок байтов матрицы состояний, а ___ изменяет порядок байтов в матрице состояний, не изменяя содержание байтов

В режиме кодовой книги появление одной ошибки при передаче зашифрованного текста приводит к:

Метод "захват зашифрованного текста" заключается:

Целостность вектора инициализации в режиме сцепления блоков важна потому, что его нарушение влияет на:

Недостаток режима кодированной обратной связи:

514 mod 21 =___ mod 21 (используйте теорему Эйлера)

Выражение 710 mod 15 равно______ (используйте теорему Эйлера)

Каждое последующее число x в таблице 12.2. (метод Полларда) получено по закону x2= ________

При n = 7 примитивных корней равно ___ (примените функции Эйлера)

Криптография с симметричными ключами основана на использовании:

Лазейка — это свойство функции, позволяющее:

Атака циклического повторения основана на возможности периодического появления:

С помощью операции rotword в AES и w07 = 9F68A5C1 таблицы 10.3 преобразуется в:

Размер ключа шифра AES зависит от:

Услуга "аутентификация" обеспечивает:

При проверке простоты методом Миллера-Рабина числа 13 количество шагов равно ______ и число 2m равно____

Из нижеперечисленных операций ____ характеризует поле

В криптосистеме RSA используется лазейка:

Преимуществом режима кодовой книги является:

В DES-функции расширяющая перестановка необходима для:

Кодовая книга сопоставляет исходному тексту:

Два входа к массиву S-блока 4 _______могут создать одинаковые выходы 09

Атака с выборкой зашифрованного текста использует _____. (обозначениия см. В разделе "Атака с выборкой зашифрованного текста"

При a = 9 значение функции Эйлера равно___ порядок числа ord (7) = ____

Эффект необратимости в шифре Файстеля преодолевается с помощью:

Слово ____— это зашифрованное аддитивным моноалфавитным шифром подстановки слово "кассета". С ключом, равным ___. (Число букв в русском алфавите принято 33, включая букву Ё, нумерация начинается с нуля)

Уравнение _____ — это уравнение эллиптической кривой

Сравнению 7 mod 15 соответствует набор Z, равный:

Мультипликативная инверсия 4 в множестве Z11 равна:

Размер ключа раунда в DES:

Расширяющийся кортеж равен [5, 7, 23, 36, 79, 123, 315], n = 900 и r = 37, тогда кортеж перед перестановкой будет равен:

Из нижеперечисленных полей поле____ является полем Галуа

Автоключевой шифр — это многоалфавитный шифр, который позволяет:

Услуга "конфиденциальность данных" обеспечивает:

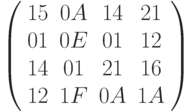

Матрица состояний ___ есть зашифрованный русский текст "МАТРИЦА – ЭТО ШИФР" (Русский алфавит состоит из 33 букв, включая букву Ё, нумерация букв начинается с 1).Матрица состояний содержит шестнадцатеричные цифры

Матрица  есть результат преобразования матрицы с помощью операции ShiftRow

есть результат преобразования матрицы с помощью операции ShiftRow

Атака "наблюдение за трафиком и его анализ" — это угроза:

Передача информации с помощью симметричных ключей получила свое название, потому что:

Найдите зашифрованное аффинным моноалфавитным шифром подстановки слово "кассета". (С ключами, равными 7, 15. Число букв в русском алфавите принято 33, включая букву Ё, нумерация начинается с нуля)

Слово____ является зашифрованным словом fee, после третьего поворота ротора

Для шифрования текста 2314 в текст 4132 требуется матрица:

Ассоциативность — это свойство, при котором результат операции над тремя элементами поля не зависит:

В группе G = <Z8*, > порядки всех элементов, кроме нейтрального, равны:

Пусть линейное преобразование по рис. 7.20 имеет вид c0 = x0 ⊕ x2 c1 = x0 ⊕ x1 ⊕ x2 c2 = x0 ⊕ x1 тогда ключ k2 равен:

Зашифрованный текст — полностью случайная функция исходного текста и зашифрованного текста после _________ раундов

Какой размер ключа в битах применяет шифр AES?

Блок для шифра AES может быть представлен матрицей, которая имеет вид ___ строк ___столбцов (бит)

С помощью операции subbyte в AES и таблицы по рис. 9.8 байт 45 преобразуется в байт ___.

Проблемы безопасности режима кодовой книги, порождаемые независимостью блоков, могут быть преодолены:

Вектор инициализации в режиме сцепления блоков применяется для:

В RC4 при создании ключей перестановки ключи потока переставляются:

Сколько взаимно простых чисел с простым числом p?

В множестве Z7* число 5 приводит к уравнению Эйлера _____, что является признаком _____

y = 720 mod 23 = ___ (используйте алгоритм возведение в квадрат и умножения)

Криптография с асимметричными ключами использует:

Уравнение сингулярной эллиптической кривой:

Сообщение содержит 300 символов в 8-битовом коде ASCII, блочный шифр принимает блоки по 64 бита, тогда весь текст, предназначенный для шифрования, должен содержать ____ бит

Линейное уравнение____ соответствует приведенной ниже таблице

Атака "разложение на множители" основана на разложении числа:

Пара MixColumns/AddRoundKey могут стать инверсиями друг друга, если мы умножим матрицу ключей на:

Матрица вычетов имеет мультипликативную инверсию, если:

Замкнутость — это свойство, при котором результат операции над двумя элементами поля дает третий элемент, принадлежащий:

Результат сложения двух чисел 2 736 612 и 1 538 629 по mod 17 равен:

Перемещению между собой 3-его и 6-го бита соответствует таблица:

Проблема безопасности режима кодированной обратной связи:

Метод, при котором для безопасности скрывается факт передачи сообщения, называется:

Для какой из нижеперечисленных матриц можно вычислить детерминант?

Шифр Виженера — это многоалфавитный шифр, который позволяет менять ключи:

Отметьте равенство, которое доказывает совпадение исходных текстов до и после шифрования:

С помощью операции subword в AES слово 68A5C19F преобразуется в:

Метод "захват зашифрованного текста" позволяет передавать блоки разной длины:

Мультипликативная инверсия 5 mod 11 равна______ (используйте теорему Ферма)

Линейный регистр сдвига с обратной связью показан на рисунке, тогда функция обратной связи имеет вид _____.

Конфиденциальность относится к ____безопасности

Злоумышленник организует слежение за временем обмена сообщениями и их количеством и продолжительностью. Это атака:

В расширенном алгоритме Евклида используется уравнение, в котором отображается зависимость значения____ от значений вспомогательных переменных s и t

Ева определила, что в организации существует форма ответа на письма, которая начинается со слов "на Ваш исходящий отвечаем…". После чего, перехватив зашифрованный текст и расшифровав ключ по начальным словам, она прочитала его. Это была атака:

Операция, которая определена таблицей, не является группой, поскольку отсутствует свойство ________.

Криптография с асимметричными ключами применяет:

Криптография с асимметричными ключами использует для шифрования:

При проверке простоты методом Миллера-Рабина числа 19:

Следуя принципу Керкхоффа, необходимо держать в тайне:

Операция по модулю дает в результате:

Если матрица состояний представляется в словах, она имеет вид ___ строк ___столбцов

Режим кодированной обратной связи основан на:

Мультипликативная инверсия 5 mod 7 совпадает с мультипликатвной инверсией:

Проблемы безопасности режима кодовой книги:

Рассеивание должно скрыть отношения между:

Атака "имитация источника" — это угроза:

Какой набор символов является зашифрованным шифром плейфеера слова "goodbye"?

Формула вычисления слов ключа шифра _____ характеризует AES-256

Пусть модуль n = 77 и зашифрованный c помощью криптосистемы Рабина текст равен C = 253, тогда четыре возможных варианта для нахождения исходного текста ai = _____

в результате преобразования MixColumns первый ее элемент col0 будет равен ___. Используйте матрицу констант и умножение по mod (x8+x4+x3+x+1)

в результате преобразования MixColumns первый ее элемент col0 будет равен ___. Используйте матрицу констант и умножение по mod (x8+x4+x3+x+1)

есть результат преобразования

есть результат преобразования  есть результат преобразования матрицы с помощью операции

есть результат преобразования матрицы с помощью операции