Руководство по безопасности в Lotus Notes - ответы

Количество вопросов - 436

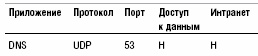

,где H - фильтры определенных хостов, X - сетевые фильтры

,где H - фильтры определенных хостов, X - сетевые фильтры http[s]://proxy.ibm.com/st01/BroadcastCBR/то правило преобразования адресов на обратном прокси должно преобразовать этотURL-адрес в следующий вид:

http[s]://hostname:port/affinity-id/

http[s]://reverseproxy.ibm.com/st01/stcenter.nsfто правила преобразования адресов обратного прокси-сервера преобразуют входящий URL-адрес в адрес следующего вида:

,где H - фильтры определенных хостов, X - сетевые фильтры

,где H - фильтры определенных хостов, X - сетевые фильтры  ,где H - фильтры определенных хостов, X - сетевые фильтры

,где H - фильтры определенных хостов, X - сетевые фильтры